Laporan Threat Intelligence Bulan Juni 2024

Jumlah Anomali Trafik

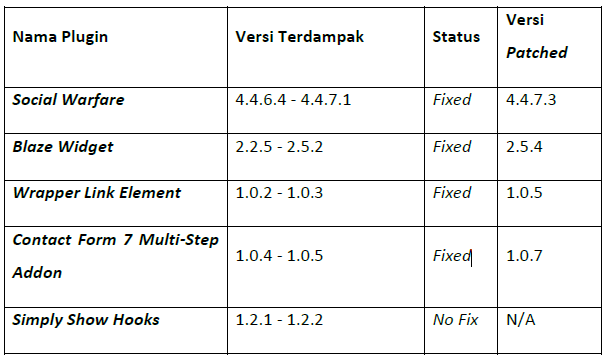

1.1 Total Attacks

Definisi: Total serangan menunjukkan jumlah keseluruhan aktivitas yang dianggap sebagai upaya serangan terhadap zona yang dilindungi. Semakin tinggi jumlah serangan, semakin buruk keamanan jaringan.

Kondisi Terdeteksi: Pada grafik, terlihat adanya jumlah serangan yang sangat rendah pada awal bulan hingga 22 Juni, di mana hampir tidak ada serangan yang terdeteksi. Namun, mulai 22 Juni terjadi lonjakan signifikan, dengan puncak serangan lebih dari 1.000 serangan terdeteksi. Setelah puncak ini, serangan menurun secara bertahap hingga akhir bulan.

Penjelasan: Perlu dicatat bahwa sistem deteksi sempat tidak beroperasi hingga akhir bulan, sehingga sebagian besar data serangan sebelum tanggal 22 Juni tidak dapat dianalisis atau diukur. Lonjakan mendadak yang terlihat mungkin merupakan dampak dari kembalinya fungsi sistem deteksi atau serangan terkoordinasi yang berlangsung selama periode tersebut.

Rekomendasi: Disarankan untuk melakukan pengecekan keamanan secara menyeluruh, terutama untuk periode setelah sistem kembali berfungsi. Pastikan sistem pemantauan selalu diperbarui dan bekerja dengan baik untuk menghindari kesenjangan deteksi seperti yang terjadi pada periode ini.

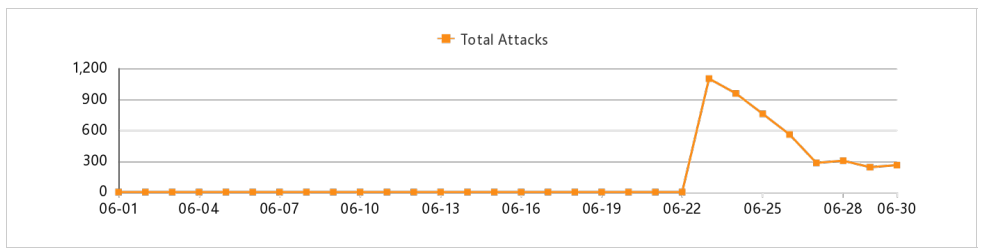

1.2 Attacks Events

Definisi: Kejadian serangan mencakup peristiwa serangan utama yang berhasil dideteksi dan dikategorikan melalui analisis log keamanan dan teknik analisis rantai serangan. Semakin banyak kejadian serangan, semakin besar kemungkinan endpoint yang dilindungi akan terkompromi.

Kondisi Terdeteksi: Grafik menunjukkan bahwa hampir tidak ada kejadian serangan hingga pertengahan bulan. Namun, pada tanggal 25 Juni, jumlah kejadian serangan mulai meningkat, dan mencapai puncaknya pada 30 Juni dengan lebih dari 7 kejadian serangan utama terdeteksi.

Penjelasan: Peningkatan mendadak dalam kejadian serangan pada akhir bulan bisa jadi merupakan dampak langsung dari kembalinya sistem deteksi yang sebelumnya mati. Hal ini menunjukkan adanya kemungkinan serangan yang tidak terdeteksi selama sistem tidak berfungsi, dan penyerang mungkin memanfaatkan celah ini.

Rekomendasi: Lakukan investigasi lebih mendalam terkait kejadian serangan yang terdeteksi pada akhir bulan. Pastikan langkah mitigasi diterapkan pada titik-titik yang teridentifikasi sebagai lemah, serta pantau terus aktivitas mencurigakan untuk menghindari eskalasi serangan.

Tren Kerentanan

2.1 SSH Insecure Connection Attempt

Deskripsi: Percobaan koneksi SSH yang tidak aman terjadi ketika pengguna atau penyerang mencoba mengakses server melalui protokol SSH tanpa menggunakan enkripsi yang tepat atau metode autentikasi yang kuat. Ini memberikan celah bagi penyerang untuk memantau lalu lintas atau menyusup ke sistem melalui koneksi yang tidak aman.

Rekomendasi: Terapkan kebijakan enkripsi yang kuat dengan menggunakan protokol SSH versi terbaru dan algoritma enkripsi yang lebih aman seperti AES. Pastikan hanya metode autentikasi yang aman seperti kunci publik dan otentikasi multifaktor (MFA) yang digunakan untuk akses SSH.

2.2 SSH Authentication Attack

Deskripsi: Serangan otentikasi SSH melibatkan upaya penyerang untuk melewati atau memanipulasi proses otentikasi pada protokol SSH. Penyerang dapat mencoba menggunakan kerentanan dalam implementasi SSH, seperti penggunaan sertifikat atau kunci yang tidak aman, atau mengeksploitasi celah dalam konfigurasi otentikasi.

Rekomendasi: Pastikan hanya kunci enkripsi yang aman dan kuat digunakan dalam autentikasi SSH. Lakukan audit rutin pada kunci SSH yang digunakan dan hapus kunci yang tidak lagi valid. Batasi akses SSH hanya untuk pengguna yang berwenang, dan selalu aktifkan logging penuh untuk otentikasi SSH.

Kerentanan serangan brute force pada SSH menunjukkan bahwa perlindungan terhadap otentikasi dan akses jarak jauh perlu ditingkatkan. Selain itu, percobaan koneksi SSH yang tidak aman menyoroti pentingnya penggunaan enkripsi dan protokol yang lebih kuat. Langkah-langkah keamanan proaktif seperti pembaruan kebijakan otentikasi, pembatasan percobaan login, dan penggunaan metode enkripsi yang kuat harus terus dilakukan untuk meminimalkan risiko serangan dan memastikan keamanan sistem tetap terjaga.

COMMON VULNERABILITIES AND EXPROSURES (CVE)

3.1 CVE-2024-5261

Skor CVSS: 10 (Critical)

Deskripsi: Kerentanan ini ditemukan pada mode “LibreOfficeKit” di LibreOffice, yang menyebabkan verifikasi sertifikat TLS dinonaktifkan. Mode ini digunakan untuk mengakses fungsi LibreOffice melalui C/C++, umumnya oleh komponen pihak ketiga untuk berinteraksi dengan dokumen. Dalam versi yang terdampak, LibreOffice menggunakan “curl” untuk mengambil sumber daya jarak jauh, tetapi verifikasi sertifikat TLS dinonaktifkan.

Dampak: Jika dieksploitasi, penyerang dapat mengintersepsi dan memodifikasi data yang dipertukarkan antara LibreOffice dan sumber daya jarak jauh, yang dapat menyebabkan akses tidak sah, kebocoran data, atau eksekusi kode berbahaya.

Solusi: Segera perbarui LibreOffice ke versi 24.2.4 atau yang lebih baru.

3.2 CVE-2024-4577

Skor CVSS: 9.8 (Critical)

Deskripsi: Kerentanan ini ditemukan di PHP versi 8.1., 8.2., dan 8.3.* ketika menggunakan Apache dan PHP-CGI di Windows. Kerentanan ini memungkinkan pengguna berbahaya untuk melewatkan opsi ke binary PHP yang sedang dijalankan, sehingga dapat mengungkapkan kode sumber skrip atau mengeksekusi kode PHP sewenang-wenang di server.

Dampak: Jika dieksploitasi, kerentanan ini memungkinkan penyerang jarak jauh untuk menjalankan kode arbitrer pada sistem yang terpengaruh.

Solusi: Terapkan patch dan pembaruan terbaru dari vendor yang terkait. Ada exploit yang diketahui untuk kerentanan ini, jadi segera lakukan pembaruan.

3.3 CVE-2024-30080

Skor CVSS: 9.8 (Critical)

Deskripsi: Kerentanan ini ditemukan pada komponen Microsoft Message Queuing (MSMQ) di Microsoft Windows yang memungkinkan penyerang jarak jauh untuk mengeksekusi kode arbitrer. Dengan mengirim permintaan yang telah dibuat khusus, penyerang dapat mengeksploitasi kerentanan ini untuk mendapatkan kontrol penuh atas sistem.

Dampak: Jika dieksploitasi, kerentanan ini dapat memungkinkan penyerang secara jarak jauh (remote) untuk mengeksekusi kode arbitrer pada sistem yang terpengaruh.

Solusi: Terapkan pembaruan dan patch terbaru yang disediakan oleh vendor.

3.4 CVE-2024-37051

Skor CVSS: 9.3 (Critical)

Deskripsi: Kerentanan ini memungkinkan terjadinya eksposur token akses GitHub ke situs pihak ketiga dalam beberapa versi IDE JetBrains seperti IntelliJ IDEA, PhpStorm, PyCharm, WebStorm, dan lainnya. Versi yang terdampak adalah versi sebelum IntelliJ IDEA 2023.1.7, PhpStorm 2023.1.6, PyCharm 2023.1.6, dan WebStorm 2023.1.6.

Dampak: Jika dieksploitasi, kerentanan ini dapat mengakibatkan eksposur token akses GitHub ke situs pihak ketiga yang tidak berwenang, yang dapat digunakan untuk mengakses repositori pribadi.

Solusi: Segera perbarui IDE JetBrains ke versi terbaru yang sudah mencakup perbaikan untuk kerentanan ini.

3.5 CVE-2024-6293

Skor CVSS: 8.8 (High)

Deskripsi: Kerentanan use-after-free ini ditemukan di Dawn di Google Chrome sebelum versi 126.0.6478.126. Kerentanan ini memungkinkan penyerang untuk mengeksploitasi kerusakan heap dengan mengarahkan pengguna untuk mengunjungi halaman HTML berbahaya.

Dampak: Jika berhasil dieksploitasi, kerentanan ini dapat memungkinkan penyerang jarak jauh untuk mengeksekusi kode arbitrer pada sistem yang terpengaruh. Microsoft Edge (berbasis Chromium) juga terpengaruh oleh kerentanan ini.

Solusi: Terapkan patch dan pembaruan terbaru yang disediakan oleh vendor.

Cyber Security Hot News

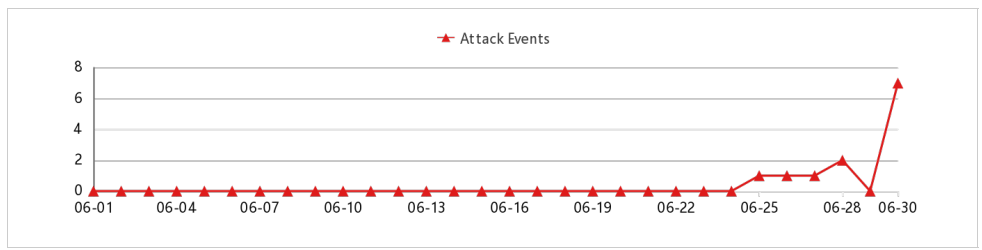

4.1 Kerentanan Kritikal Pada Lima Plugin WordPress

Deskripsi: Wordfence Intelligence Team Bersama WordPress’s Plug-in Review team menemukan 5 WordPress Plugin resmi yang telah disusupi oleh Threat Actor dengan malicious PHP scripts (CVE-2024-6297) dan memiliki severity CRITICAL (CVSS v3.1: 10). Saat ini plugin tersebut telah terpasang pada lebih dari 35.000 situs. Apabila terinstall, plugin tersebut dapat mencuri credential database serta membuat user dengan privilege Administrator. Dari 24 Juni hingga saat ini, plugin terdampak tidak dapat di-download dari situs resmi WordPress.

Plugin Terdampak:

4.2 Indicator of Compromise

- Terdapat suspicious traffic menuju 94.156.79[.]8

- Terdapat user Administrator baru di WordPress dengan nama “Options”, “PluginAuth”, atau user tidak dikenal lainnya

4.3 Mitigasi

- Review semua plugin yang digunakan oleh aplikasi dan hapus plugin yang sudah tidak diperlukan.

- Lakukan update plugin bila versi patched sudah tersedia.

- Hapus atau disable plugin yang belum tersedia update patch vulnerability.

- Bagi pengelola perimeter security dapat menambahkan IoC di mekanisme deteksi dan proteksi Perusahaan

Several WordPress.org Plugins <= Various Versions – Injected Backdoor (wordfence.com)

Plugins on WordPress.org backdoored in supply chain attack (bleepingcomputer.com)

Security Advisory YPT CSD-2024-37

Pusat Kontak Siber

Untuk laporan insiden keamanan siber atau permintaan dukungan lebih lanjut, silakan hubungi tim keamanan kami melalui kontak berikut:

- WhatsApp Only: 082319949941

- Website: servicedesk.telkomuniversity.ac.id (Info Kontak) / situ-sis.telkomuniversity.ac.id/service-desk (Ticketing)