Laporan Threat Intelligence Bulan September 2024

Jumlah Total Anomali

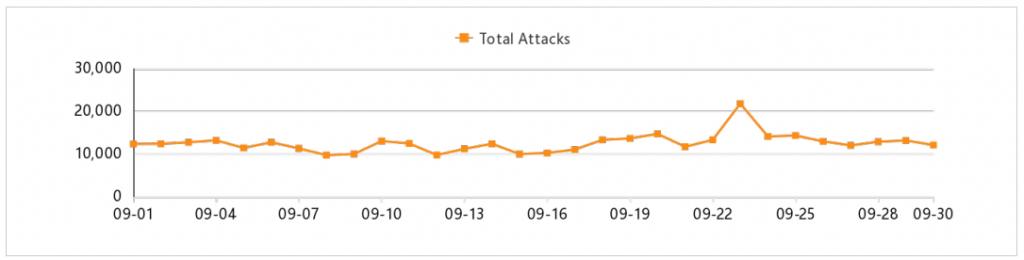

1.1 Total Attacks: 377402

Definisi: Total serangan menunjukkan jumlah keseluruhan aktivitas yang dianggap sebagai upaya serangan terhadap zona yang dilindungi. Semakin tinggi jumlah serangan, semakin rentan keamanan jaringan organisasi.

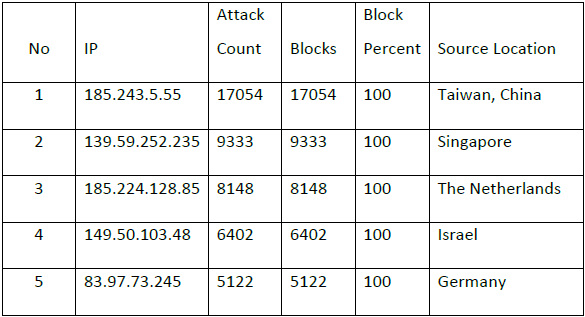

Rata-rata Harian: Selama bulan September, rata-rata jumlah serangan harian berkisar antara 10.000 hingga 15.000 serangan, dengan puncak tertinggi terjadi pada tanggal 09-21 hingga 09-23, mencapai sekitar 25.000 serangan.

Pola Kenaikan: Terlihat ada peningkatan yang signifikan pada tanggal 09-21, di mana jumlah serangan meningkat drastis hingga mencapai puncak lebih dari 20.000 serangan pada tanggal 09-22. Setelah itu, jumlah serangan kembali menurun secara bertahap mendekati rata-rata harian sebelumnya.

Penjelasan: Lonjakan pada jumlah serangan ini kemungkinan mencerminkan adanya serangan atau percobaan serangan yang lebih agresif terhadap sistem Telkom University. Pola kenaikan ini bisa jadi merupakan indikasi dari kampanye serangan yang lebih intensif, yang membutuhkan perhatian dan langkah mitigasi yang lebih serius pada periode tersebut.

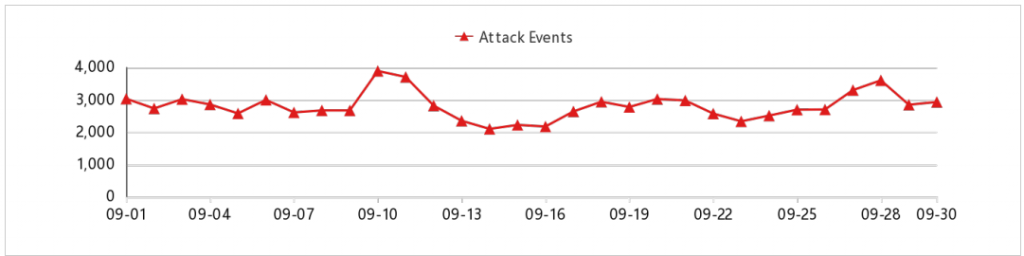

1.2 Attack Events: 84477

Definisi: Kejadian serangan mencakup peristiwa serangan utama yang berhasil dideteksi dan dikategorikan melalui analisis log keamanan dan teknik analisis rantai serangan. Semakin banyak kejadian serangan, semakin besar kemungkinan endpoint yang dilindungi akan terkompromi.

Rata-rata Harian: Selama bulan September, kejadian serangan harian berkisar antara 2.000 hingga 4.000 kejadian, dengan puncak tertinggi terjadi pada tanggal 09-10 hingga 09-11, mencapai hampir 4.000 kejadian.

Pola Perkembangan: Kejadian serangan menunjukkan pola fluktuasi yang serupa dengan total serangan, dengan peningkatan bertahap hingga mencapai puncaknya pada tanggal 09-10. Setelahnya, kejadian serangan menurun sebelum kembali stabil menjelang akhir bulan, namun memang ada sedikit lonjakan di akhir.

Penjelasan: Peningkatan kejadian serangan pada tanggal 09-10 hingga 09-11 dapat menandakan adanya upaya penetrasi yang lebih agresif dari penyerang. Penurunan setelahnya bisa menunjukkan bahwa langkah-langkah mitigasi yang dilakukan oleh tim keamanan berhasil mengurangi jumlah serangan yang terdeteksi.

1.3 Monitoring Anomali Trafik

Top 5 Attack Sources:

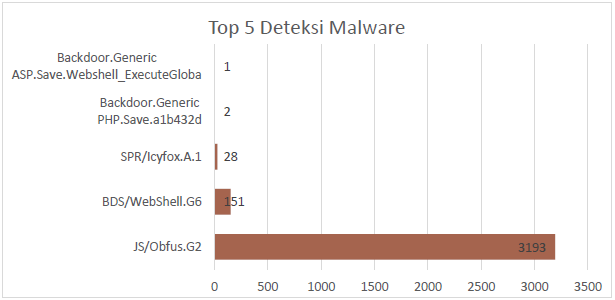

1.JS/Obfus.G2

Total Deteksi: 3,193

Deskripsi: JS/Obfus.G2 adalah malware berbasis JavaScript yang menggunakan teknik pengaburan kode (obfuscation) untuk menyembunyikan aktivitas jahatnya. Malware ini sering digunakan dalam serangan berbasis web, seperti distribusi melalui situs web atau iklan yang telah disusupi.

Tingkat Ancaman: Tinggi (High)

Rekomendasi: Lakukan pemeriksaan dan pemantauan secara ketat terhadap situs web dan blokir skrip berbahaya. Pastikan perangkat lunak keamanan selalu diperbarui untuk mendeteksi varian terbaru dari malware ini.

2. BDS/WebShell.G6

Total Deteksi: 151

Deskripsi: BDS/WebShell.G6 adalah webshell yang memungkinkan penyerang untuk mengambil alih server melalui antarmuka web. Serangan ini biasanya ditargetkan ke server yang memiliki kerentanan di bagian upload file.

Tingkat Ancaman: Tinggi (High)

Rekomendasi: Segera lakukan pemeriksaan keamanan pada server yang terdeteksi, hapus webshell yang terpasang, dan perkuat keamanan dengan pembaruan sistem serta pembatasan akses.

3.SPR/Icyfox.A.1

Total Deteksi: 28

Deskripsi: SPR/Icyfox.A.1 merupakan jenis spyware dengan tingkat ancaman rendah yang digunakan untuk mengumpulkan informasi sensitif dari sistem yang terinfeksi. Walaupun dampaknya lebih kecil dibanding malware lain, tetap penting untuk mencegah penyebaran.

Tingkat Ancaman: Rendah (Low)

Rekomendasi: Jalankan pembersihan menyeluruh terhadap perangkat yang terinfeksi, pastikan perangkat lunak anti-spyware diperbarui, dan edukasi pengguna untuk menghindari situs-situs yang mencurigakan.

4.Backdoor.Generic-PHP.Save.a1b432d

Total Deteksi: 2

Deskripsi: Backdoor.Generic-PHP.Save.a1b432d adalah backdoor yang memberikan akses penuh ke sistem yang terinfeksi kepada penyerang, yang kemudian bisa digunakan untuk mencuri data atau meluncurkan serangan tambahan.

Tingkat Ancaman: Tinggi (High)

Rekomendasi: Hapus malware ini dari sistem yang terinfeksi segera, lakukan investigasi terhadap metode serangan, dan tingkatkan kontrol akses pada sistem untuk mencegah serangan yang serupa.

5.Backdoor.Generic-ASP.Save.Webshell_ExecuteGloba

Total Deteksi: 1

Deskripsi: Backdoor.Generic-ASP.Save.Webshell_ExecuteGloba adalah varian backdoor berbasis ASP yang digunakan untuk menjalankan perintah pada server web yang terinfeksi, biasanya melalui eksploitasi webshell.

Tingkat Ancaman: Tinggi (High)

Rekomendasi: Segera hapus webshell dari server yang terinfeksi dan lakukan audit penuh terhadap keamanan server berbasis ASP. Pastikan pembaruan keamanan diterapkan dan kontrol akses diperkuat.

Kesimpulan

Malware JS/Obfus.G2 menjadi ancaman utama di bulan September dengan jumlah deteksi tertinggi, sementara webshell seperti BDS/WebShell.G6 dan backdoor lainnya tetap berisiko terhadap server. Organisasi harus mengambil langkah proaktif untuk mengamankan lingkungan web, memperbarui sistem, serta memantau aktivitas mencurigakan secara berkala. Selain itu, perlu untuk memeriksa apakah data yang didapatkan system merupakan valid atau false-positive.

Rekomendasi Umum:

1. Peningkatan Keamanan Web: Lakukan pengujian kerentanan pada semua situs dan aplikasi web secara rutin.

2. Pembaruan Sistem: Pastikan semua perangkat dan perangkat lunak keamanan diperbarui ke versi terbaru untuk mencegah eksploitasi.

3. Monitoring dan Deteksi Dini: Implementasikan sistem monitoring real-time untuk deteksi malware sejak dini dan ambil tindakan cepat untuk mencegah penyebarannya.

Tren Kerentanan

2.1 WebShell Upload

Deskripsi: Kerentanan ini merupakan salah satu ancaman terbesar terhadap sistem web, di mana penyerang dapat mengunggah WebShell melalui celah keamanan untuk mengambil kendali penuh atas server yang terpengaruh. WebShell memungkinkan penyerang untuk mengeksekusi perintah arbitrer, memodifikasi file, atau mencuri data.

Rekomendasi: Terapkan pemeriksaan keamanan yang lebih ketat pada proses upload, termasuk validasi file dan pembatasan jenis file yang diizinkan. Gunakan firewall aplikasi web (WAF) dan pemantauan terhadap aktivitas upload file.

2.2 OS Command Injection

Deskripsi: Serangan ini memungkinkan penyerang untuk menjalankan perintah sistem operasi yang tidak sah melalui aplikasi yang rentan. Dengan mengeksploitasi celah ini, penyerang dapat memperoleh kontrol penuh terhadap sistem yang terpengaruh dan mengeksekusi perintah berbahaya.

Rekomendasi: Amankan aplikasi dengan melakukan sanitasi input pengguna, gunakan parameterized queries, dan lakukan pemeriksaan terhadap perintah yang dieksekusi. Penting juga untuk meminimalkan izin eksekusi perintah di lingkungan produksi.

2.3 Wrong Configuration (Konfigurasi yang Salah)

Deskripsi: Kerentanan akibat konfigurasi yang salah merupakan ancaman terbesar pada sistem organisasi, dengan lebih dari setengah kerentanan berasal dari kesalahan konfigurasi. Kesalahan ini dapat mencakup pengaturan keamanan yang tidak memadai, konfigurasi default yang tidak diubah, atau kurangnya pengamanan pada komponen tertentu.

Rekomendasi: Lakukan audit konfigurasi secara rutin, pastikan bahwa pengaturan sistem, server, dan aplikasi telah dioptimalkan sesuai dengan pedoman keamanan terbaik. Selain itu, lakukan pelatihan terhadap tim IT untuk memastikan pemahaman yang baik tentang konfigurasi yang aman.

2.4 SQL Injection

Deskripsi: SQL Injection terjadi ketika penyerang dapat menyisipkan perintah SQL berbahaya ke dalam input aplikasi, memungkinkan mereka untuk mengakses, mengubah, atau menghapus data dalam basis data.

Rekomendasi: Implementasikan parameterized queries atau prepared statements dalam kode aplikasi untuk mencegah injeksi SQL. Selain itu, pastikan bahwa setiap input pengguna divalidasi dan disanitasi dengan benar.

2.5 Weak Password (Kata Sandi Lemah)

Deskripsi: Kerentanan akibat penggunaan kata sandi yang lemah menempati urutan kedua terbesar. Hal ini memberikan peluang bagi penyerang untuk melakukan serangan brute force atau credential stuffing.

Rekomendasi: Terapkan kebijakan kata sandi yang kuat dengan minimal 12 karakter, yang mencakup kombinasi huruf besar, huruf kecil, angka, dan simbol. Dorong penggunaan autentikasi multi-faktor (MFA) untuk meningkatkan keamanan akun.

Untuk periode ini, ancaman banyak berasal dari WebShell Upload dan OS Injection, yang menunjukkan pentingnya memperkuat keamanan pada titik-titik input aplikasi dan proses unggahan. Kerentanan pada aplikasi web dan SQL Injection juga menggaris bawahi kebutuhan akan validasi input yang lebih baik dan pengujian keamanan secara berkala. Di samping itu, kelemahan pada kata sandi tetap menjadi perhatian, sehingga kebijakan penggunaan kata sandi yang kuat dan autentikasi multifaktor harus terus ditegakkan. Tindakan proaktif seperti pemantauan keamanan rutin, penerapan pembaruan sistem, dan pengawasan yang lebih ketat terhadap akses sistem perlu menjadi prioritas untuk mengurangi potensi risiko serangan di masa mendatang.

COMMON VULNERABILITIES AND EXPOSURES (CVE)

3.1 CVE-2024-43461

Skor CVSS: 8.8 (High)

Deskripsi: Kerentanan ini ditemukan pada Windows MSHTML Platform yang memungkinkan terjadinya serangan spoofing pada Microsoft Windows. Penyerang dapat memanfaatkan kerentanan ini untuk melakukan serangan spoofing dengan metode yang sudah diketahui.

Dampak: Jika kerentanan ini dieksploitasi, penyerang dapat melakukan serangan spoofing dan dapat mengelabui pengguna untuk percaya bahwa mereka sedang berinteraksi dengan situs web atau konten yang sah, padahal sebenarnya tidak.

Solusi: Terapkan patch dan pembaruan terbaru yang disediakan oleh vendor terkait.

3.2 CVE-2024-38217

Skor CVSS: 5.4 (Medium)

Deskripsi: Kerentanan ini terdapat pada fitur Windows Mark of the Web Security, memungkinkan penyerang jarak jauh untuk melewati pembatasan keamanan pada Microsoft Windows. Kerentanan ini dapat digunakan untuk melewati fitur keamanan dan menyebabkan masalah pada integritas dan ketersediaan sistem.

Dampak: Jika berhasil dieksploitasi, kerentanan ini memungkinkan penyerang untuk melewati pembatasan keamanan, yang dapat menyebabkan kompromi terhadap integritas dan ketersediaan sistem.

Solusi: Terapkan patch dan pembaruan terbaru yang disediakan oleh vendor terkait.

3.3 CVE-2024-38014

Skor CVSS: 7.8 (High)

Deskripsi: Kerentanan ini ditemukan pada komponen Installer di Microsoft Windows, yang memungkinkan penyerang lokal yang sudah terotentikasi untuk mendapatkan hak akses yang lebih tinggi pada sistem. Penyerang dapat menjalankan program yang dirancang khusus untuk mengeksploitasi kerentanan ini dan menjalankan kode dengan hak akses yang lebih tinggi.

Dampak: Jika kerentanan ini dieksploitasi, penyerang yang sudah terotentikasi dapat menjalankan kode arbitrer dengan hak akses yang lebih tinggi pada sistem yang terpengaruh.

Solusi: Terapkan patch dan pembaruan terbaru yang disediakan oleh vendor terkait.

3.4 CVE-2024-8696

Skor CVSS: 9.8 (Critical)

Deskripsi: Kerentanan ini ditemukan pada Docker Desktop versi sebelum 4.34.2 yang memungkinkan terjadinya serangan Remote Code Execution (RCE). Penyerang dapat mengeksploitasi kerentanan ini melalui ekstensi berbahaya dengan menggunakan URL penerbit ekstensi atau URL tambahan yang telah dirancang khusus.

Dampak: Jika kerentanan ini dieksploitasi, penyerang dapat mengeksekusi kode arbitrer pada sistem yang menjalankan Docker Desktop.

Solusi: Perbarui Docker Desktop ke versi 4.34.2 atau lebih baru.

3.5 CVE-2024-9122

Skor CVSS: 8.8 (High)

Deskripsi: Kerentanan tipe Type Confusion ditemukan pada V8 di Google Chrome sebelum versi 129.0.6668.70. Kerentanan ini memungkinkan penyerang jarak jauh untuk melakukan akses memori out-of-bounds melalui halaman HTML yang dirancang khusus. Penyerang dapat memanfaatkan kerentanan ini dengan mengarahkan korban untuk mengunjungi situs web yang telah dirancang khusus, yang dapat mengakibatkan eksekusi kode arbitrer pada sistem.

Dampak: Jika kerentanan ini berhasil dieksploitasi oleh penyerang jarak jauh, mereka dapat mengeksekusi kode arbitrer pada sistem, yang dapat menyebabkan akses tidak sah, pencurian data, atau kompromi terhadap sistem.

Solusi: Terapkan patch dan pembaruan terbaru yang disediakan oleh vendor terkait.

Cyber Security Hot News

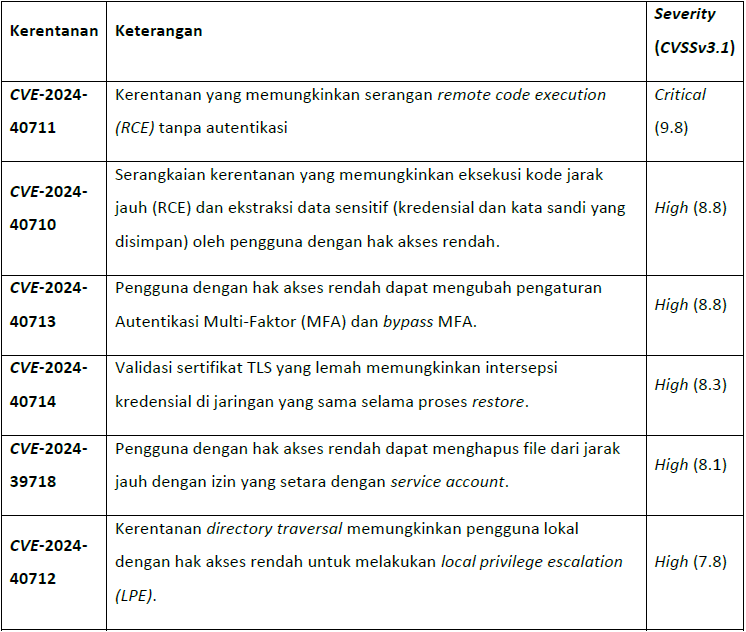

4.1 Kerentanan Critical pada Veeam Backup & Replication berpotensi dimanfaatkan Gang Ransomware

Deskripsi: Veeam telah merilis pembaruan keamanan untuk beberapa produknya di bulan September 2024 untuk 18 kerentanan dengan severity High dan Critical untuk produk Veeam Backup & Replication, Service Provider Console, dan One.

Kerentanan terparah CVE-2024-40711 yaitu kerentanan eksekusi kode jarak jauh (RCE) untuk produk Veeam Backup & Replication (VBR) versi 12.1.2.172 atau sebelumnya yang dapat dieksploitasi tanpa autentikasi. VBR digunakan untuk mengelola backup data perusahaan sehingga bila dieksploitasi dapat digunakan untuk mencuri dan mengenkripsi data backup, maupun untuk lateral movement sehingga VBR menjadi target bernilai tinggi bagi gang ransomware.

4.2 Mitigasi

- Segera lakukan update versi produk Veeam ke versi latest stable.

- Mengimplementasikan best practice security sesuai guideline dari produk terkait.

4.3 Daftar Kerentanan VBR

KB4649: Veeam Security Bulletin (September 2024)

Veeam Backup & Replication RCE flaw may soon be leveraged by ransomware gangs (CVE-2024-40711) – Help Net Security

Introduction – Veeam Backup & Replication Security Best Practice Guide

Security Advisory YPT CSD-2024-41

Pusat Kontak Siber

Untuk laporan insiden keamanan siber atau permintaan dukungan lebih lanjut, silakan hubungi tim keamanan kami melalui kontak berikut:

- WhatsApp Only: 082319949941

- Website: servicedesk.telkomuniversity.ac.id (Info Kontak) / situ-sis.telkomuniversity.ac.id/service-desk (Ticketing)