Laporan Threat Intelligence Bulan Januari 2025

Jumlah Anomali Trafik

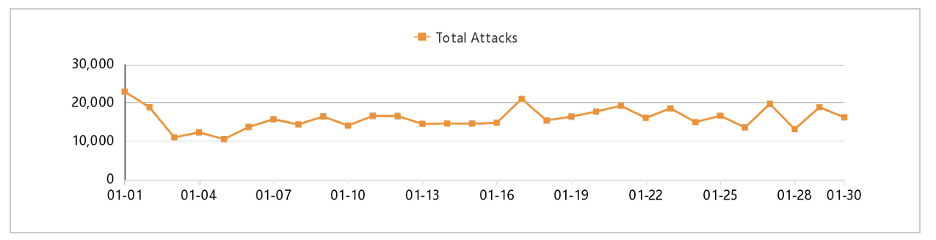

1.1 Total Attacks: 502667

Definisi: Total serangan mengindikasikan jumlah total serangan yang diarahkan ke zona-zona yang dilindungi dalam jaringan. Angka serangan yang tinggi menandakan tingkat keamanan jaringan yang lebih rendah, sementara penurunan jumlah serangan bisa mencerminkan peningkatan perlindungan atau penurunan aktivitas ancaman.

Rata-rata Harian: Jumlah serangan harian terjadi secara konsisten setiap hari sekitar 15.000 hingga 17.000 serangan per hari. Rata rata ini menandakan bahwa zona terlindungi menjadi target rutin.

Pola Kenaikan: Terdapat lonjakan pada tanggal 17 Januari, kenaikan mendadak mencapai 20.000 serangan. Setelah lonjakan tersebut, periode 18 hingga 30 Januari menunjukkan fluktuasi tajam dari hari ke hari, membentuk pola naik-turun bergelombang. Beberapa hari tercatat serangan tinggi di kisaran 18.000 hingga 19.000, namun segera diikuti oleh penurunan ke angka 13.000 hingga 14.000

Penjelasan: Zona terlindungi mengalami rata-rata 15.000 – 17.000 serangan per hari dengan 2 puncak utama : Lonjakan awal bulan yang cepat menurun dan peningkatan signifikan pada 17 Januari yang kemungkinan mencerminkan kampanye serangan baru atau uji kerentanan musiman. Setelah itu, pola serangan menunjukkan fluktuasi tajam dan teratur, mencerminkan aktivitas intermiten atau adaptif seperti scanning terjadwal atau serangan berdasarkan waktu tertentu.

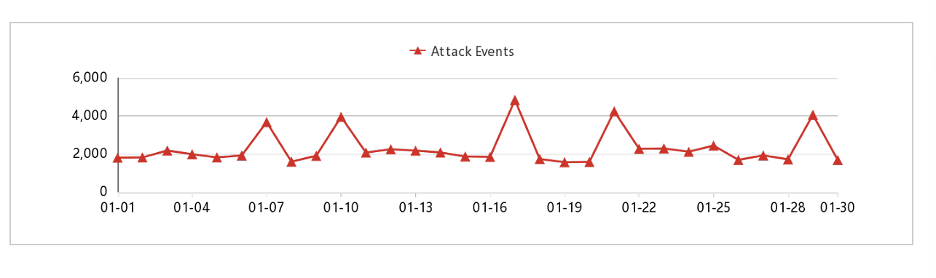

1.2 Attack Events: 71221

Definisi: Kejadian serangan mencakup peristiwa serangan utama yang berhasil dideteksi dan dikategorikan melalui analisis log keamanan dan teknik analisis rantai serangan. Semakin banyak kejadian serangan, semakin besar kemungkinan endpoint yang dilindungi berhasil ditembus.

Rata-rata Harian: Jumlah attack events berkisar 2.000–2.500 per hari, mencerminkan tingkat ancaman yang stabil dan menciptakan pola yang hampir periodik. Tercatat beberapa lonjakan signifikan pada tanggal 8,17, 21, dan 29 Januari, dengan puncak tertinggi terjadi pada 17 Januari yang mendekatai 5.000 event.

Pola Perkembangan: Grafik menunjukkan bahwa setiap 6-8 hari, terjadi lonjakan besar dalam jumlah event, diselingi oleh periode relative tenang. Hal ini bisa mencerminkan strategi serangan bertahap (phased attacks), pengujian payload, atau pencarian celah yang dilakukan secara terstruktur. Jumlah event juga tetap berada di kisaran 1.800 – 2.500, menandakan bahwa serangan minor tetap berjalan terus-menerus, kemungkinan berupa scanning, probing atau brute-force ringan

Penjelasan: Serangan menunjukkan pola intensif yang terstruktur, dengan serangan besar terjadi secara berkala diikuti oleh aktivitas serangan minor yang terus menerus. Hal ini mencerminkan upaya eksploitasi berkelanjutan yang menargetkan zona terlindungi, dan menuntur kesiapsiagaan tinggi dalam mendeteksi serta merespons setiap tahap rantai serangan.

1.3 Monitoring Anomali Trafik

| No | IP | Attack Types | Attack Count |

| 1 | 10.252.252.57 | SQL Injection, OS command injection, webshell upload, path transversal, website vulnerability | 67426 |

| 2 | 10.252.253.22 | OS command injection, sql injection, webshell upload, access by hacker IP, code injection | 49914 |

| 3 | 10.252.252.56 | SQL Injection, OS Command injection, webshell upload, protocol anomaly, access by hacker IP | 10815 |

Berdasarkan data monitoring keamanan, terindentifikasi 3 server dengan jumlah serangan tertinggi selama periode Januari 2025. Serangan tertinggi pada server dengan IP 10.252.252.57 mencatat 67.426 insiden, dengan pola yang kompleks menunjukkan upaya eksploitasi mendalam terhadap komponen backend aplikasi. Server kedua dan ketiga, dengan vector serangan serupa yang menargetkan kelemahan kritis serta akses langsung dari IP yang teridentifikasi sebagai berbahaya.

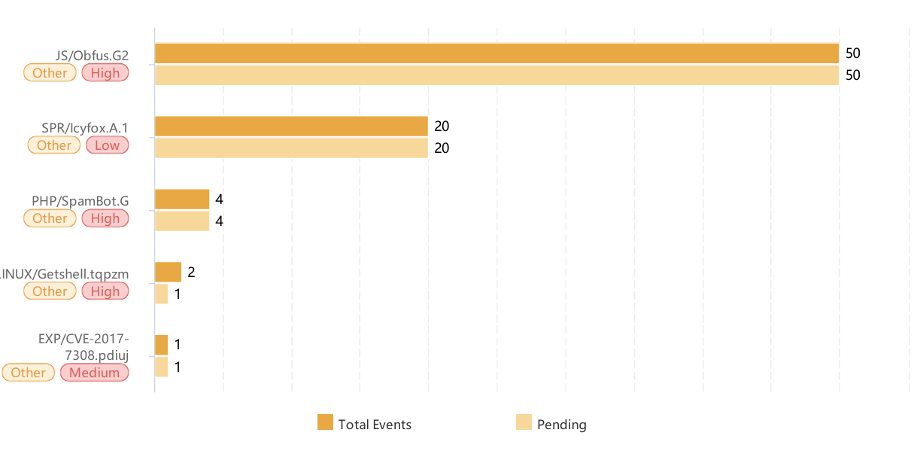

Top 5 Deteksi Malware

1.JS/Obfus.G

Total Deteksi: 50

Deskripsi: JavaScript yang telah di-obfuscate (dikaburkan) untuk menyembunyikan kode berbahaya. Umumnya digunakan dalam serangan phishing atau penyisipan skrip di situs web.

Tingkat Ancaman: Tinggi (High)

Rekomendasi: Segera lakukan isolasi host yang terdeteksi, jalankan pemindaian menyeluruh terhadap file web dan skrip, dan terapkan Content Security Policy (CSP) pada aplikasi web.

2. SPR/lcyfox.A.1

Total Deteksi: 20

Deskripsi: Spyware yang digunakan untuk memantau aktivitas pengguna, mengumpulkan informasi sensitif, dan mengirim data ke pihak ketiga.

Tingkat Ancaman: Rendah (Low)

Rekomendasi: Lakukan pemantauan lebih lanjut pada host terkait, update definisi antivirus dan antispyware, dan hindari mengunduh file tidak dipercaya.

3. PHP/SpamBot.G

Total Deteksi: 4

Deskripsi: Bot berbasis PHP yang memanfaatkan server untuk mengirim email spam, biasanya sebagai bagian dari botnet.

Tingkat Ancaman: Tinggi (High)

Rekomendasi: Matikan akses keluar pada port SMTP dari host yang mencurigakan, periksa file PHP yang tidak sah di server web, dan terapkan authentikasi ketat dan monitoring trafik keluar.

4. LINUX/Getshell.tqpzm

Total Deteksi: 2

Deskripsi: Malware yang memberikan akses shell ke penyerang, memungkinkan kontrol penuh atas sistem Linux target.

Tingkat Ancaman: Tinggi (High)

Rekomendasi: Audit akses shell dan log sistem, perbarui semua paket dan kernel Linux, dan blokir alamat IP penyerang dan periksa keberadaan backdoor.

5. EXP/CVE-2017-7308.pdiuj

Total Deteksi: 1

Deskripsi: : Eksploitasi kerentanan kernel Linux terkait kontrol socket (CVE-2017-7308), memungkinkan privilege escalation.

Tingkat Ancaman: Sedang (Medium)

Rekomendasi: Pastikan kernel Linux telah di-patch sesuai CVE-2017-7308, jalankan sistem pada mode least privilege, dan lakukan threat hunting untuk indikasi kompromi.

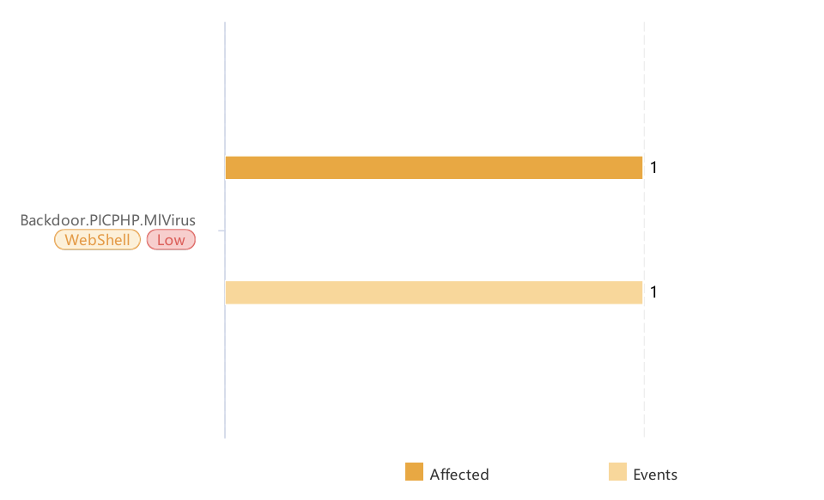

WebShell Backdoor Intrusion

2.1 Backdoor.PICPHP.MIVirus

Deskripsi: Varian webshell berbasis PHP yang memungkinkan penyerang menjalankan perintah dari jarak jauh melalui browser. Meski dikategorikan sebagai low threat, keberadaan webshell dapat menjadi entry point bagi serangan lanjutan.

Rekomendasi: Segera hapus file webshell dari sistem, audit semua file PHP untuk mencari indikasi modifikasi mencurigakan, periksa log akses web untuk mengidentifikasi IP penyerang, dan terapkan WAF untuk mencegah eksploitasi serupa.

COMMON VULNERABILITIES AND EXPOSURES (CVE)

3.1 CVE-2024-49748

Skor CVSS: 9.8 (Critical)

Deskripsi: Terdapat kerentanan pada fungsi “gatts_process_primary_service_req” di file “gatt_sr.cc” dalam sistem operasi Google Android. Jenis kerentanannya adalah heap buffer overflow, yang dapat menyebabkan penulisan data di luar batas memori yang dialokasikan (out-of-bounds write). Kerentanan ini dapat dieksploitasi oleh penyerang jarak jauh untuk mengeksekusi kode secara remote tanpa memerlukan izin tambahan atau interaksi pengguna.

Dampak: Jika berhasil dieksploitasi, penyerang dapat menjalankan perintah berbahaya secara bebas di perangkat korban

Solusi: Segara terapkan patch dan pembaruan sistem terbaru yang disediakan oleh Google atau Vendor perangkat terkait

3.2 CVE-2025-0411

Skor CVSS: 8.8 (High)

Deskripsi: Terdapat kerentanan pada aplikasi 7-Zip yang memungkinkan bypass terhadap mekanisme Mark-of-the-Web (MotW). Ketika mengekstrak file dari arsip yang telah ditandai dengan MotW, 7-Zip gagal meneruskan penandaan tersebut ke file hasil ekstraksi. Ini memungkinkan file jahat tidak terdeteksi sebagai berbahaya.

Dampak: Penyerang dapat mengeksekusi kode arbitrer di sistem korban dalam konteks pengguna yang sedang aktif. Hal ini meningkatkan risiko akses tidak sah dan aktivitas berbahaya di sistem. Dibutuhkan interaksi pengguna seperti membuka file atau mengunjungi laman jahat.

Solusi: Lakukan pembaruan aplikasi 7-Zip ke versi terbaru yang telah memperbaiki masalah ini. Hindari membuka file dari sumber tidak terpercaya.

3.3 CVE-2025-21333

Skor CVSS: 7.8 (High)

Deskripsi: Kerentanan ditemukan pada komponen Windows Hyper-V NT Kernel Integration VSP. Celah ini memungkinkan penyerang lokal yang telah terautentikasi untuk meningkatkan hak akses pada sistem.

Dampak: Eksploitasi berhasil dapat memberikan hak istimewa tambahan kepada penyerang, sehingga memungkinkan pengendalian sistem yang lebih luas.

Solusi: Pasang pembaruan sistem Windows terbaru yang tersedia dari Microsoft.

3.4 CVE-2025-21334

Skor CVSS: 7.8 (High)

Deskripsi: Sama seperti CVE-2025-21333, kerentanan ini juga ditemukan pada komponen Hyper-V NT Kernel Integration VSP di Windows. Eksploitasi memungkinkan peningkatan hak akses oleh penyerang lokal.

Dampak: Jika berhasil dieksploitasi, penyerang dapat memperoleh hak istimewa yang lebih tinggi pada sistem, membahayakan integritas dan keamanan data.

Solusi: Segera lakukan pembaruan sistem Windows dengan patch yang telah dirilis. Terdapat eksploit yang diketahui untuk kerentanan ini.

3.5 CVE-2025-21335

Skor CVSS: 7.8 (High)

Deskripsi: Kerentanan lain di komponen Windows Hyper-V NT Kernel Integration VSP yang memungkinkan peningkatan hak akses (privilege escalation) oleh pengguna lokal.

Dampak: Eksploitasi bisa memberikan penyerang hak istimewa administrator, sehingga memungkinkan kontrol penuh terhadap sistem.

Solusi: Terapkan pembaruan keamanan dari Microsoft secepatnya. Kerentanan ini diketahui memiliki eksploit publik.

Cyber Security Hot News

4.1 Google Ads Heist: Ribuan Akun Advertiser Diretas melalui Iklan Palsu Google Sendiri

Berita dari The Hacker News yang diterbitkan pada 15 Januari 2025 mengungkap kampanye malvertising (iklan berbahaya) yang menargetkan pengguna Google Ads, baik individu maupun bisnis. Kampanye ini bertujuan mencuri kredensial login dan kode autentikasi dua faktor (2FA) melalui iklan palsu yang tampak resmi di hasil pencarian Google.

a. Cara Kerja Serangan

Penyamaran Iklan Resmi: Penyerang membuat iklan palsu yang meniru tampilan Google Ads dan menempatkannya di hasil pencarian Google. Ketika pengguna mencari “Google Ads”, mereka mungkin melihat iklan ini dan mengkliknya.

Pengalihan ke Situs Phishing: Klik pada iklan palsu tersebut mengarahkan pengguna ke halaman login palsu yang dihosting di Google Sites, dengan URL tampak seperti ads.google.com, padahal sebenarnya bukan.

Pencurian Data: Situs phishing ini dirancang untuk mencuri kredensial login dan kode 2FA pengguna melalui koneksi WebSocket, yang kemudian dikirim ke server yang dikendalikan oleh penyerang.

Pengambilalihan Akun: Dengan kredensial yang dicuri, penyerang masuk ke akun Google Ads korban, menambahkan administrator baru, dan menggunakan anggaran iklan korban untuk menjalankan iklan palsu lebih lanjut, memperluas jangkauan serangan.

b. Teknik yang Digunakan

Pemanfaatan Kebijakan URL Google Ads: Google Ads tidak mewajibkan URL akhir (final URL) sama persis dengan URL tampilan (display URL) selama domainnya cocok. Penyerang memanfaatkan celah ini untuk menampilkan URL tampilan seperti ads.google.com sementara URL akhirnya mengarah ke situs phishing.

Teknik Penyembunyian: Penyerang menggunakan metode seperti fingerprinting, deteksi lalu lintas bot, CAPTCHA palsu, cloaking, dan obfuscation untuk menghindari deteksi dan menyembunyikan infrastruktur phishing mereka.

c. Rekomendasi Keamanan :

pengguna perlu lebih berhati-hati saat mengakses layanan seperti Google Ads. Mereka sebaiknya tidak mengklik tautan dari iklan pencarian secara langsung, melainkan mengetik alamat secara manual atau menggunakan bookmark yang sudah diverifikasi. Pemeriksaan URL yang teliti menjadi sangat penting, karena tampilan domain yang mirip (seperti ads.google.com) bisa menipu. Penggunaan autentikasi dua faktor (2FA) tetap penting, tetapi harus berbasis aplikasi, bukan SMS, karena penyerang dalam kampanye ini juga mencuri kode 2FA.

Pusat Kontak Siber

Untuk laporan insiden keamanan siber atau permintaan dukungan lebih lanjut, silakan hubungi tim keamanan kami melalui kontak berikut:

- WhatsApp Only: 082319949941

- Website: servicedesk.telkomuniversity.ac.id (Info Kontak) / situ-sis.telkomuniversity.ac.id/service-desk (Ticketing)