Laporan Threat Intelligence Bulan April 2025

Jumlah Anomali Trafik

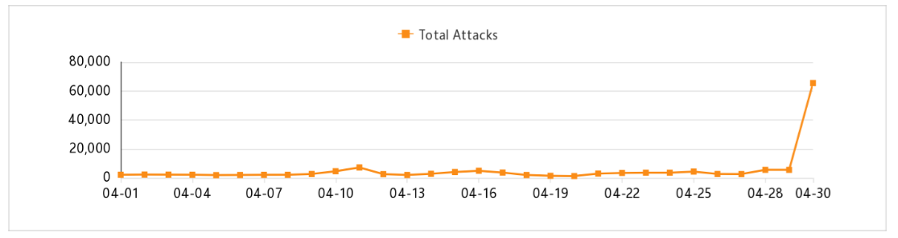

1.1 Total Attacks: 153143

Definisi: Total serangan menunjukkan jumlah keseluruhan aktivitas yang dianggap sebagai upaya serangan terhadap zona yang dilindungi. Semakin tinggi jumlah serangan, semakin rentan keamanan jaringan organisasi.

Rata-rata Harian: Selama bulan April, rata-rata jumlah serangan harian berkisar antara 3.000 hingga 7.000 serangan. Puncak tertinggi terjadi pada tanggal 30 April, mencapai sekitar 65.000 serangan.

Pola Kenaikan: Terjadi satu lonjakan besar yang signifikan pada 30 April, di mana jumlah serangan meningkat tajam hingga sekitar 65.000 serangan, dibandingkan dengan sekitar 5.000 serangan pada hari sebelumnya (29 April).

Penjelasan: Aktivitas relatif stabil sepanjang bulan April, dengan fluktuasi kecil yang konsisten setiap harinya. Namun, terjadi anomali besar pada 30 April, yang sangat menonjol dibanding hari-hari lainnya. Lonjakan drastis ini mengindikasikan kemungkinan dimulainya kampanye serangan masif atau aktivitas botnet besar-besaran yang ditujukan pada sistem pada hari tersebut.

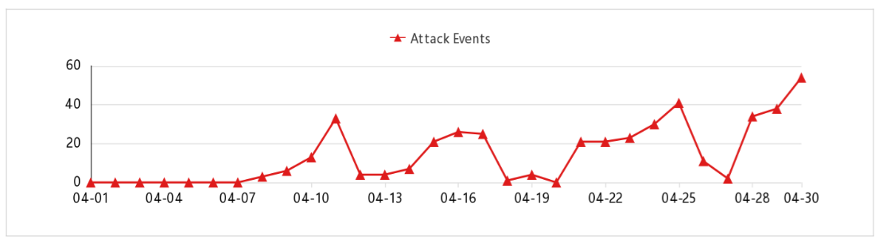

1.2 Attack Events: 422

Definisi: Attack Events merupakan peristiwa serangan yang telah melalui proses analisis dan dikategorikan sebagai ancaman signifikan terhadap sistem keamanan jaringan. Tidak semua serangan yang pada Total Attacks terjadi akan diklasifikasikan sebagai Attack Event. Hanya serangan-serangan yang menunjukkan pola, dampak, atau potensi kerusakan yang nyata terhadap sistem yang akan masuk ke dalam kategori ini.

Rata-rata Harian: Selama bulan April, jumlah attack events harian berkisar antara 5-25 serangan per hari, tergolong fluktuatif namun menunjukkan kecenderungan peningkatan menuju akhir bulan. Puncak tertinggi terjadi pada 30 April, mencapai lebih dari 55 serangan yang menjadi titik serangan paling intens selama periode pemantauan.

Pola Perkembangan: Terdapat pola lonjakan yang konsisten terjadi hampir setiap 5 hingga 7 hari, dengan peningkatan bertahap diikuti penurunan tajam. Lonjakan utama terjadi pada 11 April sebanyak 38 serangan, 16 April sebanyak 25 serangan, 25 April sebanyak 40 serangan, dan 30 April sebanyak 60 serangan.

Penjelasan: Grafik menunjukkan adanya ritme serangan yang teratur dan terstruktur, mengindikasikan kemungkinan aktivitas yang dijalankan oleh pelaku ancaman dengan pendekatan berbasis siklus. Pola ini konsisten dengan upaya serangan bertahap, seperti scanning, enumeration, atau pengujian celah keamanan sebelum fase eksploitasi.

1.3 Monitoring Anomali Trafik

| No | IP Server | IP Attacker | Attack Types | Attack Count |

| 1 | 173.208.151.26 | 10.60.234.107, 10.20.224.8 | Application Vulnerability. | 68662 |

| 2 | 156.59.15.250 | 10.30.96.88, 10.60.235.212, 10.80.29.243 | Application Vulnerability. | 13520 |

| 3 | 156.59.11.138 | 10.30.96.88, 10.60.235.212, 10.80.29.243 | Application Vulnerability. | 13511 |

Berdasarkan data monitoring keamanan, terindentifikasi 3 server yang menerima serangan terbanyak selama periode monitoring bulan April 2025. Server dengan IP 173.208.151.26 adalah server yang menerima serangan tertinggi dan tercatat ada 58662 serangan yang terjadi.

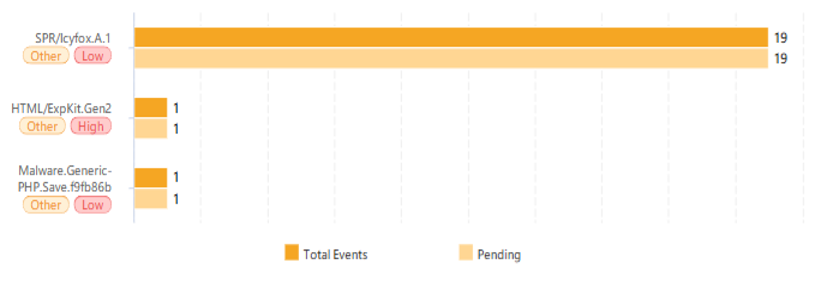

Top 3 Deteksi Malware

1. SPR/lcyfox.A.1

Total Deteksi: 19

Deskripsi: Spyware yang digunakan untuk memantau aktivitas pengguna, mengumpulkan informasi sensitif, dan mengirim data ke pihak ketiga.

Tingkat Ancaman: Rendah (Low)

Rekomendasi: Lakukan pemantauan lebih lanjut pada host terkait, update definisi antivirus dan antispyware, dan hindari mengunduh file tidak dipercaya.

2. HTML/ExpKit.Gen2

Total Deteksi: 1

Deskripsi:Komponen dari exploit kit berbasis HTML yang dirancang untuk mengeksploitasi kerentanan di browser atau plugin guna menjalankan kode berbahaya tanpa sepengetahuan pengguna.

Tingkat Ancaman: Tinggi (High)

Rekomendasi: Pastikan semua perangkat lunak (terutama browser dan plugin) diperbarui ke versi terbaru, gunakan ekstensi keamanan browser, dan hindari mengakses situs web mencurigakan atau tidak dikenal.

3. Malware. Generic-PHP.Save.f9fb86b

Total Deteksi: 1

Deskripsi: Variasi malware generik yang ditulis dalam PHP, sering kali disisipkan ke dalam file web server untuk mencuri data, membuka backdoor, atau menjalankan perintah dari jarak jauh.

Tingkat Ancaman: Tinggi (High)

Rekomendasi: Lakukan pemeriksaan pada file web server yang mencurigakan, hapus file berbahaya, dan lakukan pemantauan server.

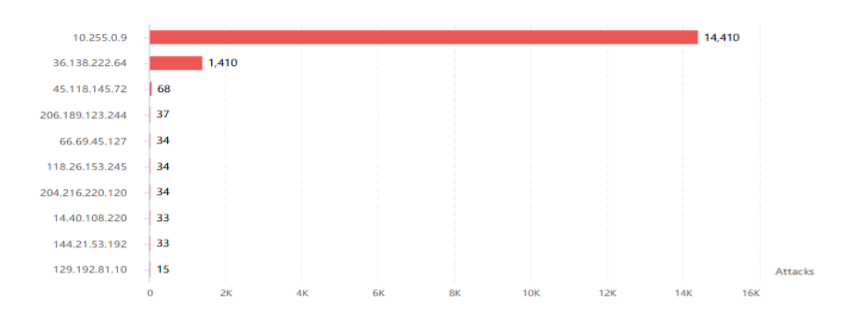

Bruteforce Attackers

2.1 Bruteforce Attackers

Berdasarkan data monitoring pemantauan bruteforce attacker pada bulan April terdapat 14,410 kali percobaan bruteforce attack yang berasal dari ip source 10.255.0.9 dan sebanyak 1,410 kali serangan yang berasal dari IP 36.138.222.64

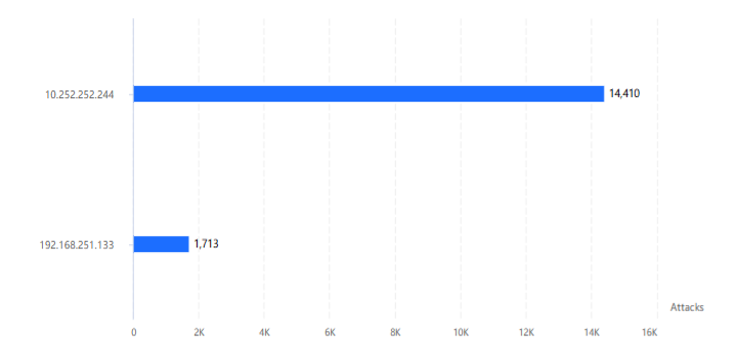

Gambar diatas menyajikan informasi terkait endpoints yang terkena bruteforce attack selama periode monitoring bulan April. IP 10.252.252.224 terkena serangan sebanyak 14,410 kali. Dan IP dengan 192.168.251.133 terkena serangan sebanyak 1,713 kali.

COMMON VULNERABILITIES AND EXPOSURES (CVE)

3.1 CVE-2025-31201

Skor CVSS: 6.8 (Medium)

Deskripsi: Kerentanan ini ditemukan pada sistem operasi Apple (seperti iOS, iPadOS, macOS, tvOS, dan visionOS). Celah ini memungkinkan penyerang yang sudah memiliki akses ke memori perangkat untuk melewati fitur keamanan bernama Pointer Authentication (PAC), yang berfungsi mencegah serangan berbasis manipulasi memori.

Cara Kerja: Threat actor. Yang memiliki akses untuk write dan read data di memory device, dapat menyusun ulang pointer dan menghindari keamanan PAC. Sehingga memungkinkan threat actor untuk menjalankan kode berbahaya.

Dampak: Jika berhasil dieksploitasi, threat actor dapat menjalankan kode berbahaya di sistem yang dapat berpotensi untuk memiliki akses perangkat sepenuhnya.

Solusi: Lakukan pembaruan sistem ke versi terbaru yang dirilis oleh Apple, seperti iOS/iPadOS 18.4.1, macOS Sequoia 15.4.1, dan versi terbaru tvOS serta visionOS.

3.2 CVE-2025-31200

Skor CVSS: 7.5 (High)

Deskripsi: Kerenatanan ini terdapat pada komponen audi Apple (CoreAudio) yang digunakan untuk memproses file media. Threat Actor dapat menyisipkan data audio yang telah disisipi malware kedalam file media yang ketika dieksekusi oleh korban akan menyebabkan tereksekusinya malware tersebut.

Cara Kerja: File media yang dimodifikasi secara khusus akan mengeksploitasi kesalahan dalam cara sistem menangani aliran audio, sehingga menyebabkan kerusakan memori dan memungkinkan penyerang mengeksekusi kode.

Dampak: Penyerang bisa menjalankan kode berbahaya di perangkat korban hanya dengan membuat korban membuka file media tersebut.

Solusi: Segera perbarui perangkat ke versi sistem operasi terbaru dari Apple yang telah memperbaiki kerentanan ini.

3.3 CVE-2025-29824

Skor CVSS: 7.8 (High)

Deskripsi: Kerentanan ini ditempukan pada driver Windows Common Log File System (CLFS).Terdapat bug pada “Use-After-Free” yang memungkinkan threat actor untuk melakukan privilege escalasion.

Cara Kerja: Threat Actor mengeksploitasi UAF attack kedalam driver CLFS, untuk menyisipkan malware ke memory yang kosong. Hal ini memungkinkan untuk terjadinya privilege escalation attack.

Dampak: Jika berhasil dieksploitasi, threat actor dapat memiliki akses kontrol penuh terhadap sistem yang terpengaruh.

Solusi: Terapkan pembaruan keamanan yang dirilis oleh Microsoft pada April 2025 untuk memperbaiki kerentanan ini.

3.4 CVE-2025-33137

Skor CVSS: 7.8 (High)

Deskripsi: Terdapat kerentanan pada Microsoft Excel yang memungkinkan threat actor untuk mengeksekusi kode dari jarak jauh atau secara remote, ketika end-user membuka file excel yang telah tersisipi malware. Masalah ini telah diperbaiki oleh Microsoft dalam pembaruan keamanan.

Cara Kerja: Threat Actor membuat file excel yang berisikan malware, dan ketika dibuka oleh korban, akan memungkinkan untuk exploitasi dan mengeksekusi kode arbitrer.

Dampak: Penyerang dapat mengeksekusi kode arbitrer di sistem korban dalam konteks pengguna yang sedang aktif. Hal ini meningkatkan risiko akses tidak sah dan aktivitas berbahaya di sistem. Dibutuhkan interaksi pengguna seperti membuka file atau mengunjungi laman jahat.

Solusi: Perbarui Microsoft Excel ke versi terbaru yang telah diperbaiki kerentanannya.

Cyber Security Hot News

4.1 Eksploitasi Zero-Day CVE-2025-31324 pada SAP NetWeaver

Pada April 2025, ditemukan kerentanan kritis dengan kode CVE-2025-31324 dalam komponen Visual Composer Metadata Uploader pada SAP NetWeaver Application Server Java.

a. Cara Kerja Serangan

Kerentanan ini memungkinkan penyerang yang tidak terautentikasi untuk mengunggah file berbahaya ke sistem yang rentan melalui endpoint /developmentserver/metadatauploader, yang dapat dieksekusi untuk mendapatkan akses penuh ke sistem.

b. Mitigasi

1. Segera terapkan patch yang disediakan oleh SAP melalui Security Note #3594142 untuk mengatasi kerentanan ini.

2. Periksa log sistem untuk mendeteksi aktivitas mencurigakan, termasuk indikasi keberadaan file webshell seperti helper.jsp atau cache.jsp di direktori /irj/root/

c. Referensi :

• SAP Security Note #3594142: https://me.sap.com/notes/3594142

• CISA KEV Catalog Entry: https://www.cisa.gov/known-exploited-vulnerabilities-catalog

• The Hacker News: https://thehackernews.com/2025/05/china-linked-apts-exploit-sap-cve-2025.html

Pusat Kontak Siber

Untuk laporan insiden keamanan siber atau permintaan dukungan lebih lanjut, silakan hubungi tim keamanan kami melalui kontak berikut:

- WhatsApp Only: 082319949941

- Website: servicedesk.telkomuniversity.ac.id (Info Kontak) / situ-sis.telkomuniversity.ac.id/service-desk (Ticketing)