Laporan Threat Intelligence Bulan Juli 2024

Jumlah Total Anomali Trafik

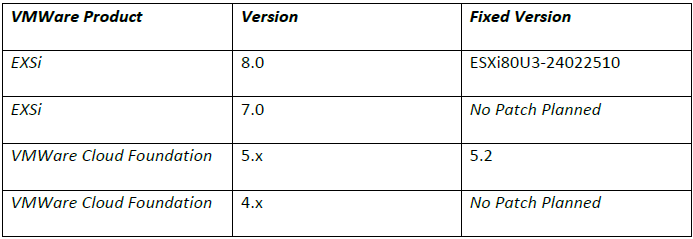

1.1 Total Attacks: 361848

Definisi: Total serangan menunjukkan jumlah keseluruhan aktivitas yang dianggap sebagai upaya serangan terhadap zona yang dilindungi. Semakin tinggi jumlah serangan, semakin buruk keamanan jaringan.

Rata-rata Harian: Selama bulan Juli, rata-rata jumlah serangan harian berkisar di antara 5,000 hingga 15,000 serangan, dengan puncak tertinggi terjadi pada tanggal 14 Juli dengan jumlah mendekati 20,000 serangan.

Pola Kenaikan: Terdapat kenaikan yang signifikan pada tanggal 14 Juli, diikuti oleh penurunan yang bertahap menuju akhir bulan. Namun, terdapat beberapa fluktuasi kenaikan di sekitar tanggal 26 hingga 29 Juli.

Penjelasan: Lonjakan jumlah serangan ini mungkin menunjukkan adanya upaya serangan terkoordinasi atau peningkatan aktivitas oleh penyerang yang lebih agresif terhadap sistem organisasi dalam periode tersebut.

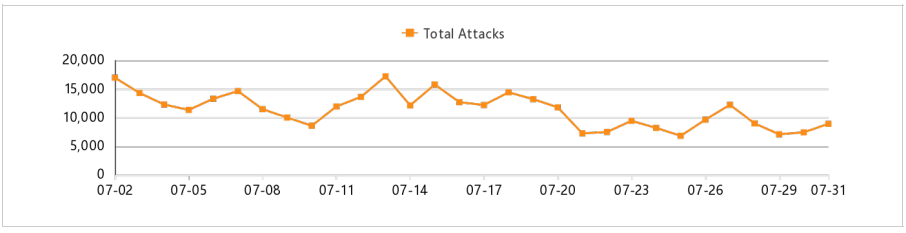

1.2 Attacks Events: 58461

Definisi: Kejadian serangan mencakup peristiwa serangan utama yang berhasil dideteksi dan dikategorikan melalui analisis log keamanan dan teknik analisis rantai serangan. Semakin banyak kejadian serangan, semakin besar kemungkinan endpoint yang dilindungi akan terkompromi.

Rata-rata Harian: Selama bulan Juli, rata-rata kejadian serangan harian berkisar antara 1,000 hingga 2,000 kejadian, dengan puncak tertinggi terjadi pada awal bulan yang mencapai hampir 3,000 kejadian.

Pola Perkembangan: Terdapat pola penurunan yang stabil dari awal bulan hingga pertengahan bulan, namun terjadi peningkatan kembali pada tanggal 26 hingga 28 Juli sebelum akhirnya menurun menjelang akhir bulan.

Penjelasan: Fluktuasi kejadian serangan ini mengindikasikan adanya periode di mana serangan menjadi lebih intens, kemungkinan disebabkan oleh perubahan taktik atau metode yang digunakan oleh penyerang untuk mencoba membobol sistem organisasi.

Tren Kerentanan

2.1 Wrong Configuration (Konfigurasi yang Salah)

Deskripsi: Kerentanan akibat konfigurasi yang salah merupakan ancaman terbesar pada sistem organisasi, dengan lebih dari setengah kerentanan berasal dari kesalahan konfigurasi. Kesalahan ini dapat mencakup pengaturan keamanan yang tidak memadai, konfigurasi default yang tidak diubah, atau kurangnya pengamanan pada komponen tertentu.

Rekomendasi: Lakukan audit konfigurasi secara rutin, pastikan bahwa pengaturan sistem, server, dan aplikasi telah dioptimalkan sesuai dengan pedoman keamanan terbaik. Selain itu, lakukan pelatihan terhadap tim IT untuk memastikan pemahaman yang baik tentang konfigurasi yang aman.

2.2 Kerentanan Apache Httpd (Apache httpd Vulnerabilities)

Deskripsi: Kerentanan ini menunjukkan adanya kelemahan pada server Apache yang dapat dieksploitasi oleh penyerang. Hal ini bisa berupa versi Apache yang tidak diperbarui, modul yang rentan, atau konfigurasi keamanan yang lemah.

Rekomendasi: Segera perbarui versi Apache httpd ke versi terbaru, dan pastikan bahwa modul yang digunakan telah ditinjau dan diperbarui sesuai dengan patch keamanan yang disediakan. Hapus modul yang tidak diperlukan untuk meminimalkan potensi serangan.

2.3 Cross-Site Scripting (XSS)

Deskripsi: Kerentanan XSS terjadi ketika penyerang dapat menyisipkan skrip berbahaya ke dalam halaman web, yang kemudian dieksekusi oleh pengguna. Ini dapat menyebabkan pencurian data, manipulasi sesi, atau pengalihan ke situs berbahaya.

Rekomendasi: Terapkan validasi input dan output secara ketat untuk memastikan bahwa data yang dimasukkan oleh pengguna tidak dapat mengeksekusi skrip berbahaya. Gunakan encoding karakter dan filter khusus untuk mencegah serangan XSS.

2.4 SQL Injection

Deskripsi: SQL Injection terjadi ketika penyerang dapat menyisipkan perintah SQL berbahaya ke dalam input aplikasi, memungkinkan mereka untuk mengakses, mengubah, atau menghapus data dalam basis data.

Rekomendasi: Implementasikan parameterized queries atau prepared statements dalam kode aplikasi untuk mencegah injeksi SQL. Selain itu, pastikan bahwa setiap input pengguna divalidasi dan disanitasi dengan benar.

2.5 Weak Password (Kata Sandi Lemah)

Deskripsi: Kerentanan akibat penggunaan kata sandi yang lemah menempati urutan kedua terbesar. Hal ini memberikan peluang bagi penyerang untuk melakukan serangan brute force atau credential stuffing.

Rekomendasi: Terapkan kebijakan kata sandi yang kuat dengan minimal 12 karakter, yang mencakup kombinasi huruf besar, huruf kecil, angka, dan simbol. Dorong penggunaan autentikasi multi-faktor (MFA) untuk meningkatkan keamanan akun.

Kerentanan terbesar berasal dari konfigurasi yang salah, menunjukkan bahwa pengelolaan dan pengaturan sistem perlu ditingkatkan. Selain itu, kelemahan pada kata sandi menunjukkan perlunya penerapan kebijakan autentikasi yang lebih kuat. Langkah-langkah keamanan proaktif seperti pembaruan sistem, validasi input, dan penerapan praktik terbaik keamanan harus terus dilakukan untuk mengurangi risiko serangan.

COMMON VULNERABILITIES AND EXPROSURES (CVE)

3.1 CVE-2023-52168

Skor CVSS: 9.8 (Critical)

Deskripsi: Kerentanan ini ditemukan pada 7-Zip versi sebelum 24.01, yang rentan terhadap heap-based buffer overflow di bagian NtfsHandler.cpp NTFS handler. Penyerang dapat menimpa dua byte pada beberapa offset di luar ukuran buffer yang dialokasikan, memungkinkan mereka untuk mengeksekusi kode sewenang-wenang pada sistem yang terpengaruh.

Dampak: Jika berhasil dieksploitasi, kerentanan ini dapat memungkinkan penyerang jarak jauh untuk menjalankan kode sewenang-wenang pada sistem yang terpengaruh, yang dapat menyebabkan kompromi penuh terhadap sistem dan akses tidak sah terhadap informasi sensitif.

Solusi: Terapkan patch dan pembaruan terbaru yang disediakan oleh vendor terkait, terutama memperbarui ke versi 7-Zip 24.01 atau lebih baru.

3.2 CVE-2024-6923

Skor CVSS: 9.1 (Critical)

Deskripsi: Kerentanan ini ada di dalam modul email CPython, di mana kerentanan ini memungkinkan header injection saat serialisasi pesan email. Modul tersebut tidak mengutip baris baru dengan benar pada header email, memungkinkan penyerang untuk memalsukan identitas pengirim, mendapatkan akses pengiriman email tanpa otorisasi, atau mengambil alih komunikasi email.

Dampak: Jika kerentanan ini dieksploitasi, penyerang dapat menyuntikkan konten berbahaya atau destinasi email tersembunyi ke dalam header email. Hal ini dapat mengakibatkan hilangnya kerahasiaan dan integritas data.

Solusi: Segera terapkan pembaruan dan patch terbaru yang disediakan oleh vendor terkait untuk Python. Harap diperhatikan bahwa versi Python 3.6 yang dikirim dengan Red Hat Enterprise Linux 8 tidak terpengaruh karena hanya menyediakan “symlinks” ke komponen Python3 utama.

3.3 CVE-2024-7652

Skor CVSS: 8.8 (High)

Deskripsi: Kerentanan ini terkait dengan spesifikasi ECMA-262 mengenai Async Generators di Mozilla Firefox dan Thunderbird yang dapat mengakibatkan kerentanan type confusion. Kerentanan ini berpotensi menyebabkan korupsi memori dan kerentanan yang dapat dieksploitasi melalui situs web yang dibuat khusus.

Dampak: Jika berhasil dieksploitasi, kerentanan ini memungkinkan penyerang jarak jauh untuk menjalankan kode sewenang-wenang pada sistem yang terpengaruh atau menyebabkan denial of service.

Solusi: Terapkan pembaruan keamanan terbaru yang disediakan oleh Mozilla untuk Firefox dan Thunderbird, serta perbarui perangkat lunak ke versi terbaru.

3.4 CVE-2024-7000

Skor CVSS: 8.8 (High)

Deskripsi: Dikenal sebagai ‘Use after free in CSS,’ kerentanan ini ada di Google Chrome versi sebelum 127.0.6533.72. Kerentanan ini memungkinkan penyerang jarak jauh untuk mengeksploitasi korupsi heap dengan meyakinkan pengguna untuk melakukan interaksi dengan halaman HTML yang dibuat khusus. Microsoft Edge (berbasis Chromium) juga terpengaruh oleh kerentanan ini.

Dampak: Jika dieksploitasi, kerentanan ini dapat memungkinkan penyerang jarak jauh untuk menjalankan kode sewenang-wenang pada sistem.

Solusi: Terapkan pembaruan dan patch terbaru yang disediakan oleh Google Chrome dan Microsoft Edge.

3.5 CVE-2024-38112

Skor CVSS: 7.5 (High)

Deskripsi: Kerentanan ini adalah kerentanan spoofing pada Platform MSHTML di Microsoft Windows. Dengan meyakinkan korban untuk membuka file yang dibuat khusus, penyerang dapat mengeksploitasi kerentanan ini untuk melakukan serangan spoofing.

Dampak: Jika dieksploitasi, kerentanan ini dapat memungkinkan penyerang untuk menipu pengguna dengan menampilkan informasi palsu atau menyamarkan konten berbahaya sebagai konten yang sah, yang dapat menyebabkan korban memberikan informasi sensitif atau mengunduh perangkat lunak berbahaya.

Solusi: Terapkan pembaruan keamanan terbaru yang disediakan oleh Microsoft. Terdapat exploit yang diketahui untuk kerentanan ini, sehingga sangat penting untuk segera melakukan pembaruan.

Cyber Security Hot News

4.1 Pelaku Ransomware Memanfaatkan Bug VMWare ESXi Hyperisor

Deskripsi: Peneliti Microsoft telah mengamati beberapa Threat Actor ransomware seperti Storm-0506, Storm-1175, Octo Tempest, dan Manatee Tempest. Para pelaku terpantau memanfaatkan kerentanan di hypervisor ESXi untuk mendapatkan kontrol administratif penuh atas server. Kerentanan ini diidentifikasi sebagai CVE-2024-37085 dengan severity Medium (CVSS v3.1: 6.8) yang berpotensi menghentikan operasi, hingga mengekstraksi data jika mendapatkan hak akses administrator.

4.2 Metode Serangan

Kerentanan ini memanfaatkan celah pada hypervisor ESXi yang terhubung dengan group “ESX Admins” pada Active Directory (AD) domain. Secara default, nama group tersebut tidak ada. Namun hypervisor ESXi akan memberlakukan setiap anggota di dalam grup tersebut untuk menerima akses administratif penuh ke hypervisor ESXi. Beberapa jenis ransomware seperti Akira dan Black Basta, akan membuat group “ESX Admins” untuk mengeksploitasi kerentanan tersebut

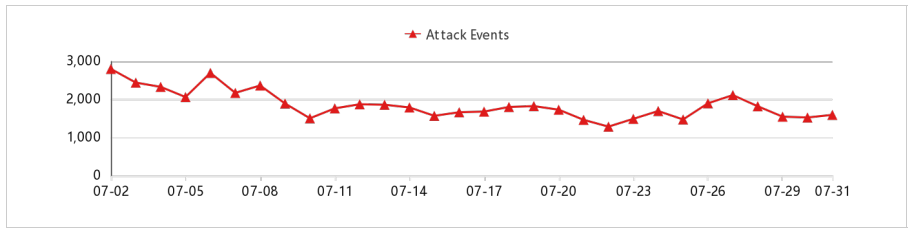

Versi Terdampak:

4.3 Mitigasi

- Bagi pengelola hypervisor ESXi, segera melakukan update patch (Source no 2) pada versi yang di-support ke Fixed Version. Sedangkan versi lain yang tidak mendapatkan update patch, dapat melakukan workaround yang disarankan oleh Broadcom (Source no 3).

- Secara teratur perbarui dan pantau pada hypervisor ESXi dan vCenter. Pastikan backup plan dan recovery plan tersedia dan sudah teruji untuk mengurangi risiko dampak serangan ransomware.

Ransomware Actors Exploit VMware ESXi Bug: Microsoft (thecyberexpress.com)

VMware ESXi 8.0 Update 3 Release Notes

Secure Default Settings for ESXi Active Directory integration (broadcom.com)

Pusat Kontak Siber

Untuk laporan insiden keamanan siber atau permintaan dukungan lebih lanjut, silakan hubungi tim keamanan kami melalui kontak berikut:

- WhatsApp Only: 082319949941

- Website: servicedesk.telkomuniversity.ac.id (Info Kontak) / situ-sis.telkomuniversity.ac.id/service-desk (Ticketing)