Laporan Threat Intelligence Bulan Maret 2025

Jumlah Anomali Trafik

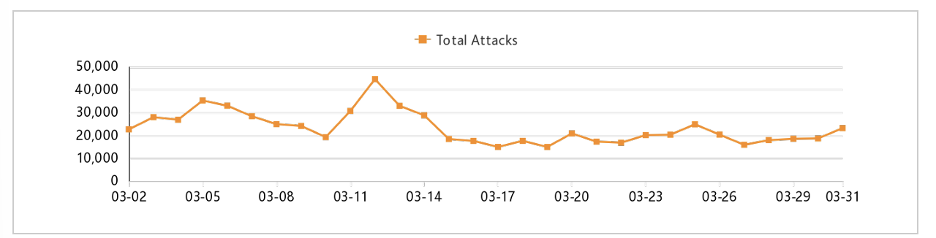

1.1 Total Attacks: 723263

Definisi: Total serangan mengindikasikan jumlah total serangan yang diarahkan ke zona-zona yang dilindungi dalam jaringan. Angka serangan yang tinggi menandakan tingkat keamanan jaringan yang lebih rendah, sementara penurunan jumlah serangan bisa mencerminkan peningkatan perlindungan atau penurunan aktivitas ancaman.

Rata-rata Harian: Tercatat selama periode ini mengalami serangan secara konsisten setiap harinya. Dari estimasi jumlah total serangan per hari, didapatkan rata-rata sekitar 22.400 serangan per hari.

Pola Kenaikan: Di awal bulan, serangan menunjukkan pola menanjak perlahan, naik dari 22.000 – 30.000 pada tanggal 5 Maret. Terjadi lonjakan mencapai 45.000 serangan pada 13 Maret, lonjakan ini mungkin disebabkan percobaan eksploitasi massal atau serangan botnet terkoordinasi. Menjelang akhir bulan, grafik serangan terlihat stabil dan menunjukkan pola background attack yang aktif namun tidak agresif.

Penjelasan: Grafik serangan harian selama periode ini menunjukkan pola serangan yang relatif stabil dengan rata-rata sekitar 22.000 serangan per hari, namun diselingi lonjakan ekstrem pada 13 Maret yang mencapai 45.000. Pola ini memberikan indikasi penting bagi tim bahwa meskipun aktivitas harian tergolong stabil, tetap ada potensi ancaman besar yang dapat muncul tiba-tiba.

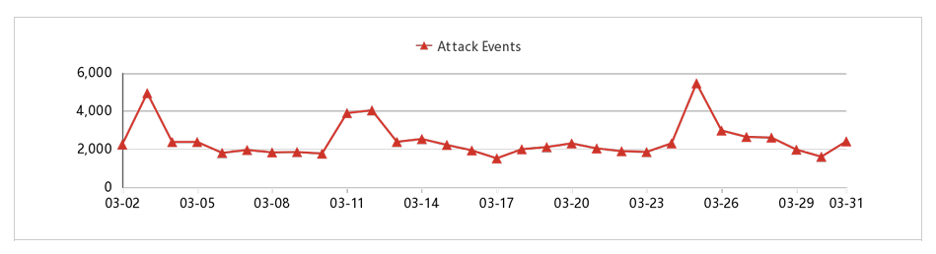

1.2 Attack Events: 77093

Definisi: Kejadian serangan mencakup peristiwa serangan utama yang berhasil dideteksi dan dikategorikan melalui analisis log keamanan dan teknik analisis rantai serangan. Semakin banyak kejadian serangan, semakin besar kemungkinan endpoint yang dilindungi berhasil ditembus.

Rata-rata Harian: Selama periode ini, grafik menunjukkan jumlah event serangan harian berkisar antara 1.500 – 3.000, dengan rata-rata harian sekitar 2.500 event. Angka ini mencerminkan aktivitas serangan yang cukup stabil secara umum, menunjukkan bahwa sistem mengalami attack event harian dalam skala sedang.

Pola Perkembangan: Terdapat 2 lonjakan signifikan yaitu, pada 4 Maret dan 24 Maret. Terjadi peningkatan tajam hingga sekitar 5.000 event dan 6.000 event, sehingga kemungkinan disebabkan oleh serangan masif yang terkoordinasi dan bersifat sementara, seperti brute force atau eksploitasi kerentanan secara otomatis oleh bot.

Penjelasan: Mayoritas menunjukan jumlah serangan yang stabil, tetapi adanya 2 puncak tajam mengindikasi sistem berisiko.

1.3 Monitoring Anomali Trafik

| No | IP | Attack Types | Attack Count |

| 1 | 10.252.252.57 | SQL Injection, OS command injection, webshell upload, path transversal | 66086 |

| 2 | 10.252.253.22 | OS command injection, sql injection, webshell upload, code injection, path tranversal | 51256 |

| 3 | 10.252.253.4 | SQL Injection, OS Command injection, webshell upload, code injection, path trasversal | 15002 |

Berdasarkan data monitoring keamanan, terindentifikasi 3 server dengan jumlah serangan tertinggi selama periode Maret 2025. Serangan tertinggi pada server dengan IP 10.252.252.57 mencatat 66.086 insiden, dengan pola yang kompleks menunjukkan upaya eksploitasi mendalam terhadap komponen backend aplikasi. Server kedua dan ketiga, dengan vector serangan serupa yang menargetkan kelemahan kritis serta akses langsung dari IP yang teridentifikasi sebagai berbahaya.

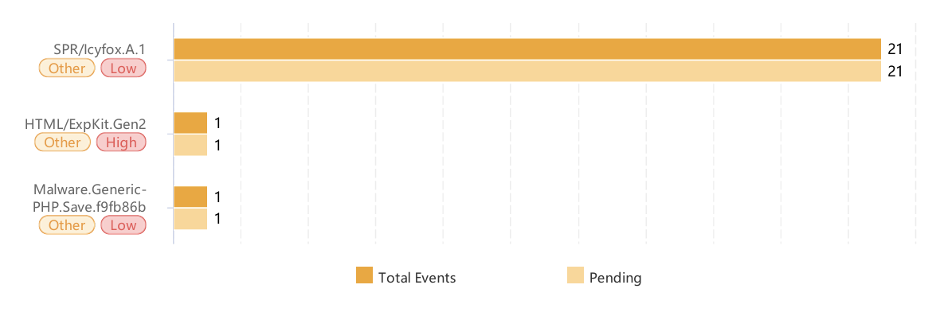

Top 3 Deteksi Malware

1. SPR/lcyfox.A.1

Total Deteksi: 21

Deskripsi: Spyware yang digunakan untuk memantau aktivitas pengguna, mengumpulkan informasi sensitif, dan mengirim data ke pihak ketiga.

Tingkat Ancaman: Rendah (Low)

Rekomendasi: Lakukan pemantauan lebih lanjut pada host terkait, update definisi antivirus dan antispyware, dan hindari mengunduh file tidak dipercaya.

2. HMTL/ExpKit.Gen2

Total Deteksi: 1

Deskripsi: Kode HTML berbahaya yang mencoba mengeksploitasi kerentanan di browser/web plugin untuk mengeksekusi malware.

Tingkat Ancaman: Tinggi (High)

Rekomendasi: Telusuri log akses dan file web, periksa exploit yang digunakan dan apakah ada payload yang berhasil dijalankan, update semua software web terkait (browser, plugin, CMS).

3. Malware.Generic-PHP.Save.f9fb86b

Total Deteksi: 1

Deskripsi: Skrip PHP berbahaya, biasanya digunakan di server web untuk eksekusi perintah, penyebaran malware, atau akses backdoor.

Tingkat Ancaman: Rendah (Low)

Rekomendasi: Cek server/file hosting apakah disusupi, audit semua file .php, perhatikan skrip yang tidak dikenal, ganti kredensial akses jika perlu.

COMMON VULNERABILITIES AND EXPOSURES (CVE)

3.1 CVE-2025-22224

Skor CVSS: 9.3 (Critical)

Deskripsi: VMware ESXi dan Workstation memiliki celah jenis TOCTOU (Time-of-Check to Time-of-Use) yang bisa dimanfaatkan untuk menulis ke luar batas memori (out-of-bounds) atau menyebabkan buffer overflow.

Dampak: Penyerang dengan akses admin di mesin virtual bisa menjalankan kode sebagai proses VMX di host, sehingga dapat mengambil alih sistem host sepenuhnya.

Solusi: Segera perbarui VMware ke versi terbaru. Kerentanan ini sudah memiliki eksploit yang diketahui.

3.2 CVE-2025-24201

Skor CVSS: 8.8 (High)

Deskripsi: Di komponen WebKit (Safari, macOS, iOS, iPadOS, visionOS), ada celah out-of-bounds write yang memungkinkan konten web jahat keluar dari sandbox.

Dampak: Penyerang jarak jauh bisa menjalankan kode berbahaya hanya dengan membuat korban membuka halaman web tertentu. Dapat menyebabkan pencurian data atau kontrol penuh atas perangkat.

Solusi: Update ke visionOS 2.3.2, iOS/iPadOS 18.3.2, macOS Sequoia 15.3.2, Safari 18.3.1, WebKitGTK terbaru (Masalah ini pernah dieksploitasi sebelum iOS 17.2.)

3.3 CVE-2025-2783

Skor CVSS: 8.3 (High)

Deskripsi: Ada celah pada komponen Mojo di Google Chrome sebelum versi 134.0.6998.177 (Windows), yang disebabkan oleh pengelolaan handle yang salah dalam kondisi tertentu.

Dampak: Penyerang bisa menyisipkan file jahat untuk meloloskan diri dari sandbox, membuka kemungkinan akses tidak sah atau menjalankan kode berbahaya.

Solusi: Update Google Chrome dan Microsoft Edge (Chromium-based) ke versi terbaru.

3.4 CVE-2025-24993

Skor CVSS: 7.8 (High)

Deskripsi: Sistem file NTFS di Windows punya celah heap-based buffer overflow yang bisa dipakai untuk menjalankan kode dari dalam sistem.

Dampak: Penyerang lokal bisa menjalankan kode di komputer, berisiko menyebabkan pencurian data atau pengambilalihan sistem.

Solusi: Segera lakukan pembaruan Windows. Sudah ada eksploit yang tersedia untuk celah ini.

3.5 CVE-2025-24985

Skor CVSS: 7.8 (High)

Deskripsi: Driver Windows Fast FAT punya kelemahan integer overflow (atau wraparound), yang bisa dieksploitasi penyerang lokal untuk menjalankan kode.

Dampak: Jika dieksploitasi, penyerang bisa mendapatkan akses tidak sah, mencuri data, atau mengendalikan sistem.

Solusi: Lakukan update Windows segera. Celah ini juga sudah memiliki eksploit yang diketahui.

Cyber Security Hot News

4.1 Massive WordPress Plugin Vulnerability Exposes Millions to XSS Attacks

CVE-2025-24752 adalah kerentanan Reflected Cross-Site Scripting (XSS) yang ditemukan dalam plugin WordPress Essential Addons for Elementor, yang digunakan oleh lebih dari dua juta situs web. Celah ini terdapat pada parameter “popup-selector”, yang tidak memiliki validasi input yang memadai.

Penyerang dapat mengeksploitasi kerentanan ini dengan membuat URL berbahaya yang, ketika diklik oleh korban, akan menjalankan skrip berbahaya di browser mereka. Serangan ini tidak memerlukan autentikasi dan dapat digunakan untuk mencuri data pengguna, mengalihkan mereka ke situs phishing, atau mengubah tampilan situs web.

a. Dampak Potensial

Jika tidak segera diperbaikim CVE-2025-24752 dapat menyebabkan :

- Eksekusi Kode Berbahaya : XSS sering digunakan sebagai awal serangan siber yang lebih luas

- Pengalihan ke Situs Berbahaya : Skrip berbahaya dapat mengarahkian pengguna ke situs phising atau malware

- Manipulasi Konten : Penyerang dapat mengubah tampilan situs atau menyisipkan pesan berbahaya

b. Solusi dan Mitigasi

Pengembang plugin telah merilis pembaruan versi 6.0.15 yang memperbaiki kerentanan ini dengan menerapkan validasi ketat pada parameter “popup-selector”, membatasi karakter yang diizinkan hanya pada karakter alfanumerik dan simbol tertentu yang aman. Disarankan agar semua pengguna Essential Addons for Elementor segera memperbarui plugin mereka ke versi 6.0.15 atau yang lebih baru untuk melindungi situs web dan pengunjungnya dari potensi serangan.

Pusat Kontak Siber

Untuk laporan insiden keamanan siber atau permintaan dukungan lebih lanjut, silakan hubungi tim keamanan kami melalui kontak berikut:

- WhatsApp Only: 082319949941

- Website: servicedesk.telkomuniversity.ac.id (Info Kontak) / situ-sis.telkomuniversity.ac.id/service-desk (Ticketing)