Laporan Threat Intelligence Bulan Oktober 2024

Jumlah Anomali Trafik

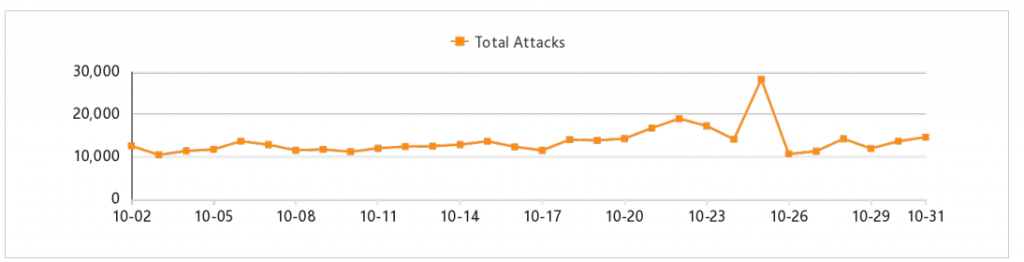

1.1 Total Attacks: 421235

Definisi: Total serangan menunjukkan jumlah keseluruhan aktivitas yang dianggap sebagai upaya serangan terhadap zona yang dilindungi. Semakin tinggi jumlah serangan, semakin rentan keamanan jaringan organisasi.

Rata-rata Harian: Selama bulan Oktover, rata-rata jumlah serangan harian berkisar antara 10.000 hingga 15.000 serangan, dengan puncak tertinggi terjadi pada tanggal 10-23 hingga 10-26, mencapai lebih dari 25.000 serangan.

Pola Kenaikan: Terdapat lonjakan signifikan pada tanggal sekitar 23 Oktober dengan jumlah serangan mencapai lebih dari 25.000. Ini menunjukkan adanya aktivitas serangan yang tidak biasa atau meningkatnya upaya penyerangan oleh aktor ancaman.

Penjelasan: Lonjakan pada jumlah serangan ini kemungkinan mencerminkan adanya serangan atau percobaan serangan yang lebih agresif terhadap sistem Telkom University. Pola kenaikan ini bisa jadi merupakan indikasi dari kampanye serangan yang lebih intensif, yang membutuhkan perhatian dan langkah mitigasi yang lebih serius pada periode tersebut.

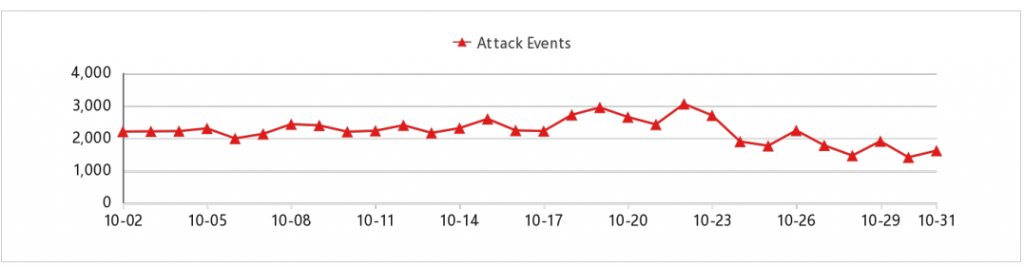

1.2 Attack Events: 69435

Definisi: Kejadian serangan mencakup peristiwa serangan utama yang berhasil dideteksi dan dikategorikan melalui analisis log keamanan dan teknik analisis rantai serangan. Semakin banyak kejadian serangan, semakin besar kemungkinan endpoint yang dilindungi akan terkompromi.

Rata-rata Harian: Selama bulan Oktober, kejadian serangan harian berkisar antara 2.000 hingga 3.000 kejadian, dengan puncak tertinggi terjadi pada tanggal 10-20 hingga 10-23, mencapai 3.000 kejadian.

Pola Perkembangan: Kejadian serangan menunjukkan tren peningkatan yang stabil dari awal hingga akhir bulan. Pada awal bulan (2 Oktober – 10 Oktober), jumlah peristiwa serangan relatif stabil, berkisar antara 1.500 hingga 2.000 per hari. Memasuki pertengahan bulan (11 Oktober – 20 Oktober), terjadi peningkatan bertahap dengan jumlah peristiwa mencapai 2.500 hingga 3.000 per hari. Akhir bulan (21 Oktober – 31 Oktober) menunjukkan aktivitas serangan yang tetap tinggi meskipun sedikit menurun dari puncaknya, dengan jumlah peristiwa serangan stabil di sekitar 2.500 hingga 3.000 per hari.

Penjelasan: Peningkatan serangan di pertengahan hingga akhir bulan mengindikasikan adanya aktivitas intensif dari aktor ancaman, kemungkinan sebagai upaya untuk mengeksploitasi kerentanan baru atau meningkatkan tekanan terhadap target jaringan tertentu. Meskipun ada sedikit penurunan setelah puncak aktivitas, jumlah peristiwa tetap lebih tinggi dibandingkan awal bulan, menunjukkan ancaman yang masih aktif. Tren ini menegaskan pentingnya pemantauan berkelanjutan dan penguatan pertahanan jaringan, terutama selama periode dengan aktivitas serangan yang meningkat.

1.3 Monitoring Anomali Trafik

| No | IP | Attack Count | Blocks | Block Percent | Source Location |

| 1 | 36.73.32.112 | 15183 | 15183 | 100 | Indonesia |

| 2 | 194.153.182.227 | 8173 | 8173 | 100 | Germany |

| 3 | 128.199.207.15 | 7691 | 7691 | 100 | Singapore |

| 4 | 185.209.196.165 | 6241 | 2273 | 36.42 | Germany |

| 5 | 141.98.10.144 | 5456 | 5456 | 100 | Lithuania |

Data di atas menunjukkan lima besar sumber serangan yang terdeteksi dalam pemantauan anomali lalu lintas jaringan. Masing-masing sumber serangan diidentifikasi berdasarkan alamat IP dan lokasi asalnya. Serangan paling banyak berasal dari IP 36.73.32.112 di Indonesia, dengan total 15,183 serangan yang semuanya berhasil diblokir (100%). Sumber lain dari Jerman (IP 194.153.182.227) dan Singapura (IP 128.199.207.15) juga menunjukkan jumlah serangan yang tinggi, masing-masing dengan tingkat blokir penuh sebesar 100%. Sementara itu, alamat IP dari Jerman lainnya, 185.209.196.165, memiliki tingkat blokir lebih rendah yaitu 36.42% dari 6,241 serangan yang terdeteksi. Sumber terakhir berasal dari Lithuania (IP 141.98.10.144) dengan seluruh serangan berhasil diblokir. Data ini menunjukkan upaya serangan yang signifikan dari berbagai lokasi, dengan efektivitas blokir yang tinggi pada sebagian besar kasus.

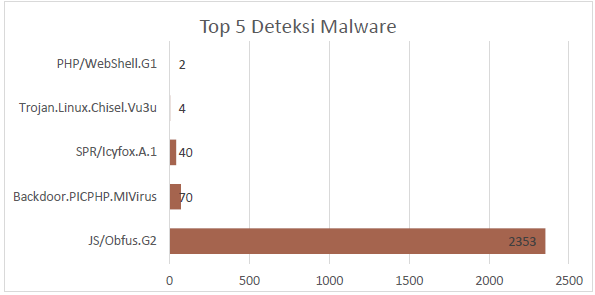

Top 5 Deteksi Malware

1.JS/Obfus.G2

Total Deteksi: 2,353

Deskripsi: JS/Obfus.G2 adalah malware berbasis JavaScript yang menggunakan teknik pengaburan kode (obfuscation) untuk menyembunyikan aktivitas jahatnya. Malware ini sering digunakan dalam serangan berbasis web, seperti distribusi melalui situs web atau iklan yang telah disusupi.

Tingkat Ancaman: Tinggi (High)

Rekomendasi: Lakukan pemeriksaan dan pemantauan secara ketat terhadap situs web dan blokir skrip berbahaya. Pastikan perangkat lunak keamanan selalu diperbarui untuk mendeteksi varian terbaru dari malware ini.

2. Backdoor.PICPHP.MIVirus

Total Deteksi: 70

Deskripsi: Backdoor.PICPHP.MIVirus adalah jenis malware backdoor yang menyerang server berbasis PHP. Malware ini memungkinkan penyerang untuk mendapatkan akses jarak jauh ke sistem yang terinfeksi, memungkinkan mereka untuk menjalankan perintah, mencuri data, atau melakukan aktivitas lain tanpa izin.

Tingkat Ancaman: Tinggi (High)

Rekomendasi: Hapus dan blokir file PHP yang mencurigakan, perkuat akses keamanan server, dan perbarui semua skrip PHP ke versi terbaru. Lakukan audit keamanan secara rutin untuk mendeteksi potensi backdoor lainnya.

3. SPR/Icyfox.A.1

Total Deteksi: 40

Deskripsi: SPR/Icyfox.A.1 merupakan jenis spyware dengan tingkat ancaman rendah yang digunakan untuk mengumpulkan informasi sensitif dari sistem yang terinfeksi. Walaupun dampaknya lebih kecil dibanding malware lain, tetap penting untuk mencegah penyebaran.

Tingkat Ancaman: Rendah (Low)

Rekomendasi: Jalankan pembersihan menyeluruh terhadap perangkat yang terinfeksi, pastikan perangkat lunak anti-spyware diperbarui, dan edukasi pengguna untuk menghindari situs-situs yang mencurigakan.

4. Trojan.Linux.Chisel.Vu3u

Total Deteksi: 4

Deskripsi: Trojan.Linux.Chisel.Vu3u adalah trojan yang dirancang untuk sistem berbasis Linux. Malware ini dapat digunakan untuk mendirikan kanal komunikasi tersembunyi atau tunneling, memungkinkan penyerang mengakses jaringan secara rahasia. Trojan ini sering digunakan untuk mencuri data atau memantau aktivitas jaringan.

Tingkat Ancaman: Tinggi (High)

Rekomendasi: Pastikan semua sistem Linux memiliki patch keamanan terbaru, dan monitor koneksi jaringan untuk aktivitas yang tidak biasa. Menggunakan firewall yang dikonfigurasi dengan benar dapat membantu membatasi akses jaringan yang tidak sah.

5. PHP/WebShell.G1

Total Deteksi: 2

Deskripsi: PHP/WebShell.G1 adalah malware berbasis PHP yang memungkinkan penyerang untuk menjalankan perintah pada server dari jarak jauh melalui antarmuka web. Web shell ini sering kali disisipkan pada server yang rentan atau telah diretas, memungkinkan kendali penuh terhadap server.

Tingkat Ancaman: Sangat Tinggi (Critical)

Rekomendasi: Segera identifikasi dan hapus semua file yang mencurigakan, perbarui semua perangkat lunak server, dan gunakan mekanisme pemantauan file untuk mendeteksi perubahan yang tidak sah. Menerapkan prinsip least privilege pada akses server akan membantu mengurangi dampak jika server disusupi.

JS/Obfus.G2 adalah ancaman utama dalam deteksi Oktober ini, diikuti oleh Backdoor.PICPHP.MIVirus. Prioritas utama dalam mitigasi adalah mengamankan aplikasi berbasis web dan PHP, serta memastikan sistem memiliki perlindungan yang memadai terhadap skrip berbahaya dan backdoor. Monitoring, pemindaian secara berkala, dan pembaruan perangkat lunak menjadi langkah krusial dalam mengurangi risiko dari malware yang terdeteksi. Selain itu, perlu untuk memeriksa apakah data yang didapatkan system merupakan valid atau false-positive.

- Peningkatan Keamanan Web: Lakukan pengujian kerentanan pada semua situs dan aplikasi web secara rutin.

- Pembaruan Sistem: Pastikan semua perangkat lunak, termasuk sistem operasi, server, dan aplikasi berbasis PHP, selalu diperbarui ke versi terbaru. Pembaruan ini penting untuk menutup kerentanan yang dapat dieksploitasi oleh malware, terutama yang memiliki akses backdoor seperti Backdoor.PICPHP.MIVirus.

- Monitoring dan Deteksi Dini: Implementasikan sistem monitoring real-time untuk deteksi malware sejak dini dan ambil tindakan cepat untuk mencegah penyebarannya.

- Kontrol Akses dan Segmentasi Jaringan: Batasi akses pada server dan segmentasi jaringan untuk meminimalkan risiko penyebaran malware seperti Trojan.Linux.Chisel.Vu3u dan PHP/WebShell.G1. Pastikan hanya pengguna yang berwenang memiliki akses ke sistem yang sensitif.

- Penguatan Keamanan Endpoint: Gunakan perangkat lunak anti-malware yang handal pada semua endpoint untuk mencegah masuknya spyware seperti SPR/Icyfox.A.1. Endpoint security dapat memberikan perlindungan tambahan dan mencegah penyebaran malware ke perangkat lain dalam jaringan.

- Peningkatan Edukasi dan Kesadaran Keamanan: Berikan pelatihan dan edukasi kepada staf mengenai cara mengenali tanda-tanda serangan, phishing, dan praktik keamanan yang baik. Kesadaran ini dapat membantu mencegah pengguna dari mengakses konten berbahaya yang mungkin mengandung malware.

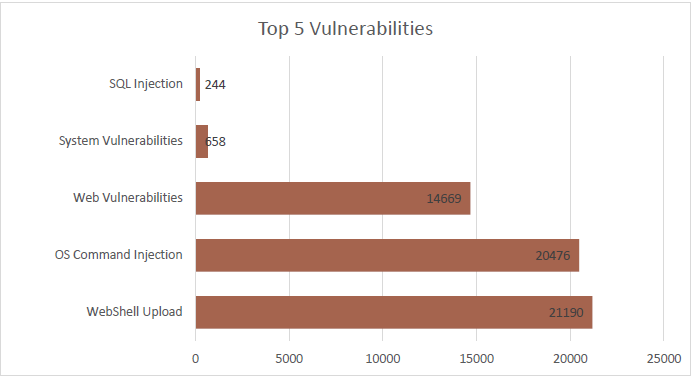

Tren Kerentananan

2.1 WebShell Upload

Deskripsi: Kerentanan ini merupakan salah satu ancaman terbesar terhadap sistem web, di mana penyerang dapat mengunggah WebShell melalui celah keamanan untuk mengambil kendali penuh atas server yang terpengaruh. WebShell memungkinkan penyerang untuk mengeksekusi perintah arbitrer, memodifikasi file, atau mencuri data.

Rekomendasi: Terapkan pemeriksaan keamanan yang lebih ketat pada proses upload, termasuk validasi file dan pembatasan jenis file yang diizinkan. Gunakan firewall aplikasi web (WAF) dan pemantauan terhadap aktivitas upload file.

2.2 OS Command Injection

Deskripsi: Serangan ini memungkinkan penyerang untuk menjalankan perintah sistem operasi yang tidak sah melalui aplikasi yang rentan. Dengan mengeksploitasi celah ini, penyerang dapat memperoleh kontrol penuh terhadap sistem yang terpengaruh dan mengeksekusi perintah berbahaya.

Rekomendasi: Amankan aplikasi dengan melakukan sanitasi input pengguna, gunakan parameterized queries, dan lakukan pemeriksaan terhadap perintah yang dieksekusi. Penting juga untuk meminimalkan izin eksekusi perintah di lingkungan produksi.

2.3 Web Vulnerabilities (Kerentanan Web)

Deskripsi: Web Vulnerability adalah kategori kerentanan yang terdapat pada aplikasi atau server web yang dapat dieksploitasi oleh penyerang untuk mengakses data sensitif, memodifikasi informasi, atau menjalankan perintah di server secara tidak sah. Jenis kerentanan ini sering kali disebabkan oleh kurangnya validasi input, konfigurasi yang tidak aman, atau kegagalan dalam memperbarui perangkat lunak yang mengelola situs web atau server. Jenis serangan yang umum terkait Web Vulnerability mencakup:

- Cross-Site Scripting (XSS): Memungkinkan penyerang menyisipkan skrip berbahaya ke dalam halaman web.

- Insecure Direct Object References (IDOR): Memberikan akses ke data yang tidak seharusnya dapat diakses.

- Cross-Site Request Forgery (CSRF): Memungkinkan penyerang untuk memaksa pengguna menjalankan aksi yang tidak mereka inginkan.

Rekomendasi: Untuk mengurangi risiko Web Vulnerability, penting untuk memastikan semua input dari pengguna divalidasi dan disanitasi dengan baik, serta memperbarui perangkat lunak, framework, dan pustaka yang digunakan pada aplikasi web secara berkala. Selain itu, implementasi kontrol otentikasi dan otorisasi yang kuat akan membantu membatasi akses hanya kepada pengguna yang sah, sementara penggunaan Web Application Firewall (WAF) dapat membantu memblokir serangan berbasis web seperti XSS dan SQL Injection. Pastikan juga data sensitif dienkripsi menggunakan HTTPS untuk melindungi informasi dari penyadapan, dan lakukan audit keamanan serta pemantauan log aplikasi secara berkala untuk mendeteksi potensi kerentanan dan aktivitas mencurigakan sejak dini.

2.4 SQL Injection

Deskripsi: SQL Injection terjadi ketika penyerang dapat menyisipkan perintah SQL berbahaya ke dalam input aplikasi, memungkinkan mereka untuk mengakses, mengubah, atau menghapus data dalam basis data.

Rekomendasi: Implementasikan parameterized queries atau prepared statements dalam kode aplikasi untuk mencegah injeksi SQL. Selain itu, pastikan bahwa setiap input pengguna divalidasi dan disanitasi dengan benar.

2.5 System Vulnerabilities (Kerentanan Sistem)

Deskripsi: System Vulnerability merujuk pada kelemahan atau celah dalam sistem operasi, perangkat keras, atau konfigurasi sistem yang dapat dieksploitasi oleh penyerang untuk mendapatkan akses tidak sah, mengontrol sistem, atau mengganggu operasional. Kerentanan ini biasanya terkait dengan perangkat lunak yang usang, konfigurasi sistem yang kurang aman, atau kelemahan pada kontrol akses.

Rekomendasi: Pastikan seluruh sistem operasi dan perangkat lunak terkait selalu diperbarui dengan patch keamanan terbaru yang disediakan oleh vendor. Selain itu, implementasikan kontrol akses berbasis peran (Role-Based AccessControl/RBAC) untuk membatasi akses hanya kepada pengguna yang membutuhkan, serta gunakan prinsip “least privilege” agar setiap akun hanya memiliki hak akses minimum yang diperlukan. Konfigurasi keamanan sistem harus diperketat, misalnya dengan menonaktifkan layanan yang tidak dibutuhkan dan menutup port yang tidak terpakai. Menggunakan sistem deteksi intrusi (IDS/IPS) dan firewall juga penting untuk mendeteksi dan memblokir aktivitas mencurigakan pada jaringan. Terakhir, lakukan audit keamanan secara berkala dan pemantauan log sistem untuk mengidentifikasi potensi ancaman sejak dini dan mengambil langkah mitigasi sebelum terjadi eksposur lebih lanjut.

Pada periode ini, serangan yang paling dominan adalah WebShell Upload dan OS Command Injection, dengan masing-masing mencapai 21.190 dan 20.476 kejadian, menunjukkan adanya upaya signifikan untuk mengakses dan mengontrol server secara tidak sah. Web Vulnerability juga tercatat cukup tinggi dengan 14.669 insiden, mengindikasikan adanya kelemahan dalam aplikasi web yang dieksploitasi. Sementara itu, serangan-serangan lainnya seperti System Vulnerability dan SQL Injection lebih rendah, tetapi tetap memerlukan perhatian karena bisa menjadi pintu masuk bagi ancaman yang lebih serius. Secara keseluruhan, laporan ini menunjukkan bahwa fokus utama harus diarahkan pada peningkatan keamanan server dan aplikasi web untuk mencegah akses tidak sah melalui unggahan web shell dan injeksi perintah, serta memperkuat sistem pertahanan terhadap berbagai kerentanan yang ditemukan selama periode ini.

COMMON VULNERABILITIES AND EXPOSURES (CVE)

3.1 CVE-2024-9680

Skor CVSS: 9.8 (Critical)

Deskripsi: Kerentanan ini ditemukan pada proses animasi dalam beberapa versi Firefox dan Thunderbird, di mana penyerang dapat mengeksploitasi kerentanan use-after-free pada Animation timelines untuk mengeksekusi kode jahat. Kerentanan ini telah dilaporkan dieksploitasi secara aktif.

Dampak: Jika kerentanan ini dieksploitasi, penyerang dapat mengeksekusi kode arbitrer pada proses konten, yang berpotensi mengarah pada eksekusi kode jarak jauh.

Solusi: Terapkan patch dan pembaruan keamanan terbaru yang disediakan oleh vendor untuk mengurangi risiko eksploitasi.

3.2 CVE-2024-44217

Skor CVSS: 9.1 (Critical)

Deskripsi: Masalah izin di iOS dan iPadOS yang memungkinkan pengisian otomatis password walaupun autentikasi gagal. Kerentanan ini ditemukan pada perangkat iPhone XS dan yang lebih baru serta beberapa model iPad.

Dampak: Jika dieksploitasi, kerentanan ini memungkinkan pengisian otomatis password meskipun autentikasi gagal, yang dapat menimbulkan risiko akses yang tidak sah pada akun pengguna.

Solusi: Perbarui ke iOS versi 18 atau iPadOS versi 18 atau yang lebih baru untuk mengatasi kerentanan ini.

3.3 CVE-2024-9965

Skor CVSS: 8.8 (High)

Deskripsi: Kerentanan ini ditemukan pada Google Chrome dan Microsoft Edge (berbasis Chromium), yang memungkinkan penyerang jarak jauh mengeksekusi kode arbitrer melalui DevTools dengan memanfaatkan validasi data yang tidak memadai.

Dampak: Jika dieksploitasi, penyerang dapat mengeksekusi kode arbitrer pada sistem korban, yang berpotensi menyebabkan akses tidak sah, pencurian data, atau kompromi lebih lanjut terhadap sistem.

Solusi: Terapkan patch dan pembaruan terbaru dari vendor terkait. Pastikan menggunakan versi Google Chrome di atas 130.0.6723.58.

3.4 CVE-2024-9961

Skor CVSS: 8.8 (High)

Deskripsi: Kerentanan pada ParcelTracking di Google Chrome versi iOS memungkinkan penyerang memanfaatkan heap corruption melalui halaman HTML yang telah dirancang khusus, dengan metode use-after-free.

Dampak: Jika dieksploitasi, penyerang dapat mengeksekusi kode arbitrer pada sistem target, berpotensi menyebabkan eksekusi kode jarak jauh.

Solusi: Segera terapkan patch dan pembaruan terbaru yang disediakan oleh vendor.

3.5 CVE-2024-43572

Skor CVSS: 7.8 (High)

Deskripsi: Microsoft Management Console (MMC) memiliki kerentanan yang memungkinkan penyerang mengeksekusi kode arbitrer dari jarak jauh. Eksploitasi yang diketahui ada untuk kerentanan ini.

Dampak: Jika dieksploitasi, penyerang dapat mengeksekusi kode jahat pada sistem yang terpengaruh, yang dapat mengakibatkan akses tidak sah, pencurian data, kompromi sistem, dan gangguan terhadap layanan penting.

Solusi: Terapkan patch dan pembaruan keamanan terbaru yang disediakan oleh Microsoft untuk mengatasi kerentanan ini.

Cyber Security Hot News

Pusat Kontak Siber

Untuk laporan insiden keamanan siber atau permintaan dukungan lebih lanjut, silakan hubungi tim keamanan kami melalui kontak berikut:

- WhatsApp Only: 082319949941

- Website: servicedesk.telkomuniversity.ac.id (Info Kontak) / situ-sis.telkomuniversity.ac.id/service-desk (Ticketing)